Implementierung sicherer E-Mails in Java: Best Practices

So nutzen Sie Java für eine sichere E-Mail-Kommunikation

Mit der rasanten Entwicklung des Internets ist E-Mail zu einem unverzichtbaren Kommunikationsmittel für Menschen in Beruf und Privatleben geworden. Da der Übertragungsprozess jedoch anfällig für Hacker und böswillige Angriffe ist, ist der Schutz der Sicherheit von E-Mails besonders wichtig geworden. Um dieses Problem zu lösen, stellt Java einige leistungsstarke Bibliotheken und APIs bereit, die Entwicklern bei der Implementierung einer sicheren E-Mail-Kommunikation helfen.

Um die Vertraulichkeit der E-Mail zu gewährleisten, können wir zunächst die Verschlüsselungsfunktion in der JavaMail-API verwenden. Durch die Verwendung der Protokolle Secure Sockets Layer (SSL) und Transport Layer Security (TLS) können wir den E-Mail-Übertragungsprozess verschlüsseln, um den E-Mail-Inhalt vor Diebstahl zu schützen.

Zuerst müssen wir die JavaMail-Mailsitzung konfigurieren, um die Verschlüsselung zu aktivieren. Ein Beispiel lautet wie folgt:

Properties props = new Properties();

props.put("mail.smtp.host", "smtp.gmail.com");

props.put("mail.smtp.socketFactory.port", "465");

props.put("mail.smtp.socketFactory.class", "javax.net.ssl.SSLSocketFactory");

props.put("mail.smtp.auth", "true");

props.put("mail.smtp.port", "465");

Session session = Session.getInstance(props,

new javax.mail.Authenticator() {

protected PasswordAuthentication getPasswordAuthentication() {

return new PasswordAuthentication("username@gmail.com", "password");

}

});Im obigen Beispiel haben wir die Hostadresse des SMTP-Servers, den Verschlüsselungsport und den Klassennamen der SSL-Socket-Factory angegeben. Beachten Sie außerdem, dass wir in diesem Beispiel den SMTP-Server von Gmail als Beispiel verwenden. Sie müssen „Benutzername“ und „Passwort“ durch den Benutzernamen und das Passwort Ihres Gmail-Kontos ersetzen.

Sobald die E-Mail-Sitzung konfiguriert ist, können wir ein MimeMessage-Objekt erstellen und Absender, Empfänger, Betreff und Inhalt der E-Mail festlegen. Ein Beispiel ist wie folgt:

try {

Message message = new MimeMessage(session);

message.setFrom(new InternetAddress("from@example.com"));

message.setRecipients(Message.RecipientType.TO,

InternetAddress.parse("to@example.com"));

message.setSubject("Testing Subject");

message.setText("This is a test email.");

Transport.send(message);

System.out.println("Email sent successfully!");

} catch (MessagingException e) {

throw new RuntimeException(e);

}Mit dem obigen Code können wir eine einfache Text-E-Mail senden. Um die Vertraulichkeit von E-Mails zu gewährleisten, müssen wir jedoch auch die Sicherheit der Transportschicht einrichten. Dies kann erreicht werden, indem die Eigenschaften der Mail-Sitzung auf TLS gesetzt werden. Ein Beispiel ist wie folgt:

props.put("mail.smtp.starttls.enable", "true");Jetzt haben wir erfolgreich eine sichere E-Mail-Kommunikation implementiert, bei der der E-Mail-Inhalt während der Übertragung verschlüsselt und geschützt ist. Doch Vertraulichkeit allein reicht nicht aus, um E-Mails sicher zu halten. Um die Sicherheit von E-Mails weiter zu erhöhen, müssen wir die Integrität von E-Mails sicherstellen.

In JavaMail können wir digitale Signaturen verwenden, um die Integrität von E-Mails sicherzustellen. Eine digitale Signatur verwendet einen privaten Schlüssel zum Signieren einer E-Mail und verwendet dann den öffentlichen Schlüssel zum Überprüfen der Signatur, um sicherzustellen, dass der E-Mail-Inhalt nicht manipuliert wurde. Um digitale Signaturen zu verwenden, können wir die entsprechenden Klassen und Methoden verwenden, die von der Java Cryptography Architecture (JCA) bereitgestellt werden.

Hier ist ein Beispiel für die Verwendung digitaler Signaturen zum Erreichen der Nachrichtenintegrität:

// 创建一个签名对象

PrivateKey privateKey = ...; // 获取私钥

Message message = new MimeMessage(session);

...

message.saveChanges(); // 确保邮件属性已正确设置

// 对邮件进行签名

SMIMESignedGenerator signer = new SMIMESignedGenerator();

signer.addSigner(privateKey, (X509Certificate)certificate, "SHA1withRSA");

MimeMultipart signedMultipart = signer.generate(message);

// 发送签名后的邮件

try {

MimeMessage signedMessage = new MimeMessage(session);

signedMessage.setContent(signedMultipart);

Transport.send(message);

System.out.println("Signed email sent successfully!");

} catch (MessagingException e) {

throw new RuntimeException(e);

}Im obigen Beispiel erstellen wir zunächst ein Signaturobjekt und übergeben ihm den privaten Schlüssel und das Zertifikat. Anschließend übergeben wir die zu signierende Nachricht an den Signaturgenerator und generieren das signierte MimeMultipart. Abschließend senden Sie die generierte signierte E-Mail.

Durch die oben genannten Schritte erreichen wir nicht nur die Vertraulichkeit des E-Mail-Inhalts, sondern stellen auch die Integrität der E-Mail sicher und sorgen so für eine sichere E-Mail-Kommunikation. Es ist jedoch zu beachten, dass Entwickler auch die besten Sicherheitspraktiken befolgen müssen, wie z. B. den Schutz der Sicherheit privater Schlüssel, die regelmäßige Überprüfung und Aktualisierung von Zertifikaten sowie die Überwachung und Verhinderung böswilliger Angriffe.

Zusammenfassend lässt sich sagen, dass wir mit Hilfe der JavaMail-API und der Java Cryptography Architecture (JCA) relativ einfach eine sichere E-Mail-Kommunikation erreichen können. Durch den Einsatz von Technologien wie Verschlüsselung und digitalen Signaturen können wir die Vertraulichkeit und Integrität von E-Mails schützen und sie so während der Übertragung vor Hackern und böswilligen Angriffen schützen. Um die Sicherheit von E-Mails zu gewährleisten, müssen wir jedoch auch Sicherheitstechnologien kontinuierlich erlernen, aktualisieren und entsprechende Maßnahmen ergreifen, um mit sich ändernden Bedrohungen umzugehen.

Das obige ist der detaillierte Inhalt vonImplementierung sicherer E-Mails in Java: Best Practices. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1664

1664

14

14

1421

1421

52

52

1315

1315

25

25

1266

1266

29

29

1239

1239

24

24

So deaktivieren Sie die Authentifizierung beim privaten Surfen in Safari: Anleitung für iOS 17

Sep 11, 2023 pm 06:37 PM

So deaktivieren Sie die Authentifizierung beim privaten Surfen in Safari: Anleitung für iOS 17

Sep 11, 2023 pm 06:37 PM

Mit iOS 17 hat Apple mehrere neue Datenschutz- und Sicherheitsfunktionen in sein mobiles Betriebssystem eingeführt, darunter die Möglichkeit, eine zweistufige Authentifizierung für private Browser-Tabs in Safari zu verlangen. Hier erfahren Sie, wie es funktioniert und wie Sie es ausschalten. Wenn Sie auf einem iPhone oder iPad mit iOS 17 oder iPadOS 17 eine Registerkarte „Privates Surfen“ in Safari geöffnet haben und dann die Sitzung oder App beenden, erfordert der Browser von Apple jetzt eine Face ID/TouchID-Authentifizierung oder einen Passcode, um erneut darauf zugreifen zu können. Mit anderen Worten: Wenn jemand Ihr entsperrtes iPhone oder iPad in die Hände bekommt, kann er es trotzdem nicht ansehen, ohne Ihren Passcode zu kennen

Implementierung der Benutzerauthentifizierung mithilfe von Middleware im Slim-Framework

Jul 29, 2023 am 10:22 AM

Implementierung der Benutzerauthentifizierung mithilfe von Middleware im Slim-Framework

Jul 29, 2023 am 10:22 AM

Implementierung der Benutzerauthentifizierung mithilfe von Middleware im Slim-Framework Mit der Entwicklung von Webanwendungen ist die Benutzerauthentifizierung zu einem entscheidenden Merkmal geworden. Um die persönlichen Informationen und sensiblen Daten der Benutzer zu schützen, benötigen wir eine zuverlässige Methode zur Überprüfung der Identität des Benutzers. In diesem Artikel stellen wir vor, wie Sie die Benutzerauthentifizierung mithilfe der Middleware des Slim-Frameworks implementieren. Das Slim-Framework ist ein leichtes PHP-Framework, das eine einfache und schnelle Möglichkeit zum Erstellen von Webanwendungen bietet. Eine der leistungsstarken Funktionen ist die Mitte

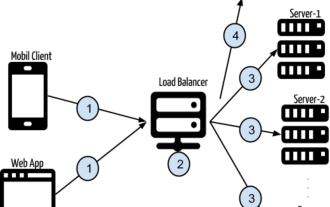

Tokenbasierte Authentifizierung mit Angular und Node

Sep 01, 2023 pm 02:01 PM

Tokenbasierte Authentifizierung mit Angular und Node

Sep 01, 2023 pm 02:01 PM

Die Authentifizierung ist einer der wichtigsten Teile jeder Webanwendung. In diesem Tutorial werden tokenbasierte Authentifizierungssysteme und ihre Unterschiede zu herkömmlichen Anmeldesystemen erläutert. Am Ende dieses Tutorials sehen Sie eine voll funktionsfähige Demo, die in Angular und Node.js geschrieben wurde. Traditionelle Authentifizierungssysteme Bevor wir zu tokenbasierten Authentifizierungssystemen übergehen, werfen wir einen Blick auf traditionelle Authentifizierungssysteme. Der Benutzer gibt seinen Benutzernamen und sein Passwort im Anmeldeformular ein und klickt auf „Anmelden“. Nachdem Sie die Anfrage gestellt haben, authentifizieren Sie den Benutzer im Backend, indem Sie die Datenbank abfragen. Wenn die Anfrage gültig ist, wird eine Sitzung mit den aus der Datenbank erhaltenen Benutzerinformationen erstellt und die Sitzungsinformationen werden im Antwortheader zurückgegeben, sodass die Sitzungs-ID im Browser gespeichert wird. Bietet Zugriff auf Anwendungen, die unterliegen

Ehemaliger SEC-Direktor für Krypto-Assets tritt zurück! Widerlegung von Gerüchten über den Beitritt zur Meme-Münzausgabeplattform Pump.fun

Jun 18, 2024 pm 07:53 PM

Ehemaliger SEC-Direktor für Krypto-Assets tritt zurück! Widerlegung von Gerüchten über den Beitritt zur Meme-Münzausgabeplattform Pump.fun

Jun 18, 2024 pm 07:53 PM

Gestern gab es zahlreiche Gerüchte, dass David Hirsch, der ehemalige Leiter für Krypto-Assets bei der Securities and Exchange Commission (SEC), zurückgetreten sei und dem Team der Meme-Währungsausgabeplattform Pump.fun beitreten werde. Es heißt, dass alle Gerüchte entstanden seien Als Pump.fun eine Nachricht in den sozialen Medien veröffentlichte, gratulierte X in einem Tweet mit einer spöttischen Metapher zu seiner Ernennung zum Handelsdirektor des Teams und der entsprechende Inhalt wurde sogar von verschiedenen Medien weitergeleitet. Die gefälschten Nachrichten von Pump.fun sind gefälscht. Mit der Veröffentlichung eines Tweets von Pump.fun, der Meme-Währungsausgabeplattform auf Solana, begannen Gerüchte über Hirsch, den ehemaligen SEC-Krypto-Assets und Leiter der Netzwerkabteilung. Springen Sie zur Pump.fun-Plattform. Binance twittert über Pump.fun

Ripple sucht einen Kryptowährungs-ETF-Entwicklungsmanager! Fox Reporter: Zuerst wird der XRP-Spot-ETF aufgelegt, gefolgt von Futures

Jan 28, 2024 am 08:15 AM

Ripple sucht einen Kryptowährungs-ETF-Entwicklungsmanager! Fox Reporter: Zuerst wird der XRP-Spot-ETF aufgelegt, gefolgt von Futures

Jan 28, 2024 am 08:15 AM

Nach 10 Jahren wiederholter Ablehnungen hat die US-Börsenaufsicht SEC (Securities and Exchange Commission) endlich einen US-amerikanischen Bitcoin-Spot-ETF genehmigt. Die Entscheidung weckte Erwartungen hinsichtlich der Einführung weiterer Kryptowährungs-ETFs, darunter Ethereum und XRP. Diese Website (120BTc.coM) wird dieser Entwicklung weiterhin Aufmerksamkeit schenken und Anlegern zeitnahe Marktanalysen und Informationen zur Verfügung stellen. Heute hat das X-Konto @3TGMCrypto herausgefunden, dass Ripple einen leitenden Manager in New York rekrutiert, der hauptsächlich für die Förderung kryptowährungsbezogener ETF-Pläne verantwortlich sein wird, was zu bedeuten scheint, dass das Unternehmen möglicherweise XRPETF beantragt. FoxBusiness-Reporter: Futures-ETF ist ein vorbereitender Schritt für die Einführung von Spot-ETF. Die Community ist an XRP-Futures-ETF und Spot-ET interessiert.

So verwenden Sie Berechtigungskontrolle und Authentifizierung in C#

Oct 09, 2023 am 11:01 AM

So verwenden Sie Berechtigungskontrolle und Authentifizierung in C#

Oct 09, 2023 am 11:01 AM

Für die Verwendung der Berechtigungskontrolle und Authentifizierung in C# sind spezifische Codebeispiele erforderlich. Im heutigen Internetzeitalter haben Fragen der Informationssicherheit zunehmend Beachtung gefunden. Um die Sicherheit von Systemen und Daten zu schützen, sind Berechtigungskontrolle und Authentifizierung zu einem wesentlichen Bestandteil von Entwicklern geworden. Als häufig verwendete Programmiersprache bietet C# eine Fülle von Funktionen und Klassenbibliotheken, die uns bei der Implementierung der Berechtigungskontrolle und Authentifizierung unterstützen. Unter Berechtigungskontrolle versteht man die Beschränkung des Zugriffs eines Benutzers auf bestimmte Ressourcen basierend auf der Identität, Rolle, Berechtigungen usw. des Benutzers. Eine gängige Methode zur Implementierung der Berechtigungskontrolle ist:

Implementierung sicherer E-Mails in Java: Best Practices

Jun 30, 2023 am 11:42 AM

Implementierung sicherer E-Mails in Java: Best Practices

Jun 30, 2023 am 11:42 AM

So implementieren Sie mit Java eine sichere E-Mail-Kommunikation Mit der rasanten Entwicklung des Internets ist E-Mail zu einem unverzichtbaren Kommunikationsmittel in der Arbeit und im Leben der Menschen geworden. Da der Übertragungsprozess jedoch anfällig für Hacker und böswillige Angriffe ist, ist der Schutz der Sicherheit von E-Mails besonders wichtig geworden. Um dieses Problem zu lösen, stellt Java einige leistungsstarke Bibliotheken und APIs bereit, die Entwicklern bei der Implementierung einer sicheren E-Mail-Kommunikation helfen. Um die Vertraulichkeit der E-Mail zu gewährleisten, können wir zunächst die Verschlüsselungsfunktion in JavaMailAPI verwenden.

Wie die Uniapp-Anwendung Gesichtserkennung und Identitätsprüfung implementiert

Oct 18, 2023 am 08:03 AM

Wie die Uniapp-Anwendung Gesichtserkennung und Identitätsprüfung implementiert

Oct 18, 2023 am 08:03 AM

Wie Uniapp-Anwendungen Gesichtserkennung und Identitätsüberprüfung implementieren In den letzten Jahren sind Gesichtserkennung und Identitätsüberprüfung mit der rasanten Entwicklung der Technologie der künstlichen Intelligenz in vielen Anwendungen zu wichtigen Funktionen geworden. Bei der Uniapp-Entwicklung können wir die von der UniCloud-Cloudentwicklung bereitgestellten Cloud-Funktionen und Uni-App-Plug-Ins verwenden, um Gesichtserkennung und Identitätsprüfung zu implementieren. 1. Vorbereitungen für die Implementierung der Gesichtserkennung Zunächst müssen wir das Uni-App-Plugin uview-ui einführen und zur manifest.jso des Projekts hinzufügen