关于Nginx的架构

Nginx-架构篇

一、Nginx常见问题

1. 相同server_name多个虚拟主机优先级访问

# 三个配置文件: # testserver1: server_name testserver1 www.rona1do.top; root /opt/app/code1; # testserver2: server_name testserver2 www.rona1do.top; root /opt/app/code2; # testserver3: server_name testserver3 www.rona1do.top; root /opt/app/code3;

配置上述相同server_name的三个虚拟主机,会先访问testserver1,访问的优先级是按照服务器的读取顺序,即文件名的排序。

2. location匹配优先级

=:进行普通字符精确匹配,也就是完全匹配

^~:表示普通字符匹配,使用前缀匹配

~ ~ :表示执行一个正则匹配(加不区分大小写)

上述优先级自上而下优先级降低,前两个匹配是精确匹配,匹配到以后就不再往下找,正则匹配匹配到相应的字符串也会继续往下寻找是否有更精确的匹配。

3. Nginx的try_files的使用

按顺序检查文件是否存在

# 先检查对应的url地址下的文件存不存在,如果不存在找/index.php,类似于重定向

location / {

try_file $uri /index.php;

}4. Nginx的alias和root区别

root

location /request_path/image/ {

root /local_path/image/;

}

# 请求:http://www.rona1do.top/request_path/image/cat.png

# 查询: /local_path/image/request_path_image/cat.pngalias

location /request_path/image/ {

alias /local_path/image/;

}

# 请求:http://www.rona1do.top/request_path/image/cat.png

# 查询: /local_path/image/cat.png5. 用什么样的方法传递用户的真实IP地址

在有代理的情况下,remote_addr获取的是代理的ip,不是用户的ip

x-forwarded-for容易被篡改

通用解决办法: 可以跟第一级代理协商,设置头信息x_real_ip记录用户的ipset x_real_ip=$remote_addr

6. Nginx中常见错误码

413:request entity too large

用户上传文件限制:client_max_body_size

502:bad gateway

后端服务无响应

504:gateway time-out

后端服务超时

二、Nginx性能优化

1. 性能优化考虑点

当前系统结构瓶颈

观察指标(top查看状态、日志等)、压力测试

了解业务模式

接口业务类型,系统层次化结构

性能与安全

配置防火墙太过于注重安全,会降低性能

2. ab接口压力测试工具

安装

yum install httpd-tools使用

ab -n 2000 -c 2 http://127.0.0.1/

-n:总的请求数

-c:并发数

-k:是否开启长连接

3. 系统与Nginx性能优化

文件句柄

LinuxUnix一起皆文件,文件句柄就是一个索引

设置方式

- 系统全局性修改、用户局部性修改、进程局部性修改

登录后复制

系统全局性修改 和 用户局部性修改:

配置文件:/etc/security/limits.conf

# root:root用户 root soft nofile 65535 # hard 强制限制、soft 超过会发送提醒(邮件等),不限制 root hard nofile 65535 # *:所有用户 * soft nofile 65535 * hard nofile 65535

进程局部性修改

配置文件:/etc/nginx/nginx.conf

# 针对nginx进程进行设置 worker_rlimit_nofile 35535;

4. CPU的亲和

CPU亲和:将进程/线程与cpu绑定,最直观的好处就是提高了cpu cache的命中率,从而减少内存访问损耗,提高程序的速度。

物理CPU数量:

cat /proc/cpuinfo | grep "physical id" | sort | uniq | wc -lCPU核心:

cat /proc/cpuinfo | grep "cpu cores" | uniq核心和进程使用率:先按

top,再按1

# /etc/nginx/nginx.conf # nginx建议数量跟cpu核心数保持一致 worker_processes 2; # 配置cpu亲和 worker_cpu_affinity 0000000000000001 0000000000000010 # 与上一行等价,自动对应(Nginx1.9版本以上) worker_cpu_affinity auto

查看Nginx的cpu绑定情况:ps -eo pid,args,psr | grep [n]ginx

5. Nginx通用配置优化

# nginx服务使用nginx用户(最好不要使用root用户)

user nginx;

# cpu亲和(最好跟核心数保持一致)

worker_processes 2;

worker_cpu_affinity auto;

# error的日志级别设置为warn

error_log /var/log/nginx/error.log warn;

pid /var/run/nginx.pid;

# 文件句柄对于进程间的限制(建议1w以上)

worker_rlimit_nofile 35535;

# 事件驱动器

events {

use epoll;

# 限制每一个worker_processes进程可以处理多少个连接

worker_connections 10240;

}

http {

include /etc/nginx/mime.types;

default_type application/octet-stream;

#字符集(服务端响应发送的报文字符集)

charset utf-8;

log_format main '$remote_addr - $remote_user [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for"';

access_log /var/log/nginx/access.log main;

# 静态资源的处理

sendfile on;

#tcp_nopush on;

keepalive_timeout 65;

# gzip压缩(对于IE6或以下版本对于gzip压缩支持不是很好)

gzip on;

# IE6或以下不进行压缩(兼容)

gzip_disable "MSIE [1-6]\.";

gzip_http_version 1.1;

include /etc/nginx/conf.d/*.conf;

}三、Nginx安全

1. 常见的恶意行为

爬虫行为和恶意抓取、资源盗用

基础防盗链功能,不让恶意用户能轻易的爬取网站对外数据

secure_link_module,对数据安全性提高加密验证和实效性,适合如核心重要数据

acces_module,对后台、部分用户服务的数据提供IP防控

2. 常见的攻击手段

后台密码撞库,通过猜测密码字典不断对后台系统尝试性登录,获取后台登录密码

后台登录密码复杂度

access_module,对后台提供IP防控

预警机制(一个IP在一段时间内重复不断请求等)

3. 文件上传漏洞

利用一些可以上传的接口将恶意代码植入到服务器中,再通过url去访问以执行代码

例:http://www.rona1do.top/upload...(Nginx将1.jpg作为php代码执行)

# 文件上传漏洞解决办法

location ^~ /upload {

root /opt/app/images;

if ($request_file ~* (.*)\.php){

return 403;

}

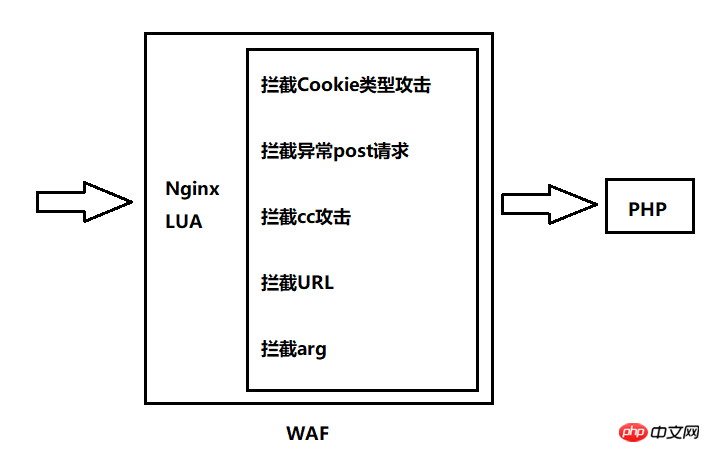

}4. SQL注入

利用未过滤/未审核用户输入的攻击方法,让应用运行本不应该运行的SQL代码

Nginx+LUA配置WAF防火墙防止SQL注入

ngx_lua_waf 下载地址

使用waf步骤:

git clone https://github.com/loveshell/ngx_lua_waf.gitcd ngx_lua_wafmv ngx_lua_waf /etc/nginx/wafvim /etc/nginx/waf/conf.lua,修改RulePath为对应路径(/etc/nginx/waf/wafconf)vim /etc/nginx/waf/wafconf/post,加入一行,\sor\s+,放sql注入的正则集成waf:

# /etc/nginx/nginx.conf lua_package_path "/etc/nginx/waf/?.lua"; lua_shared_dict limit 10m; init_by_lua_file /etc/nginx/waf/init.lua; access_by_lua_file /etc/nginx/waf/waf.lua

reload Nginx

5. 复杂的访问攻击中CC攻击

waf/conf.lua配置文件中打开防cc攻击配置项CCDeny="on"CCrate="100/60" #每60秒100次请求

四、Nginx总结

定义Nginx在服务体系中的角色

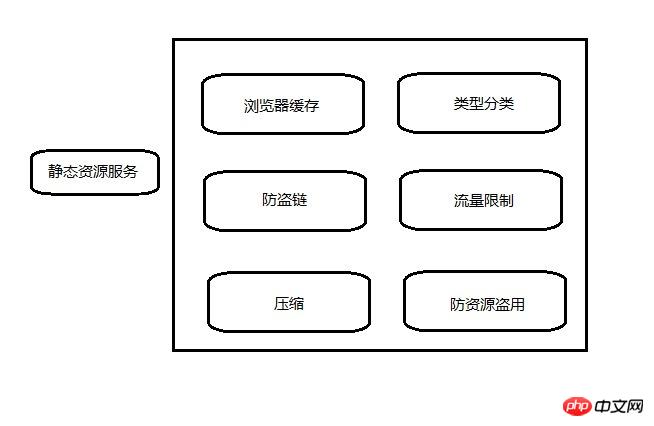

静态资源服务

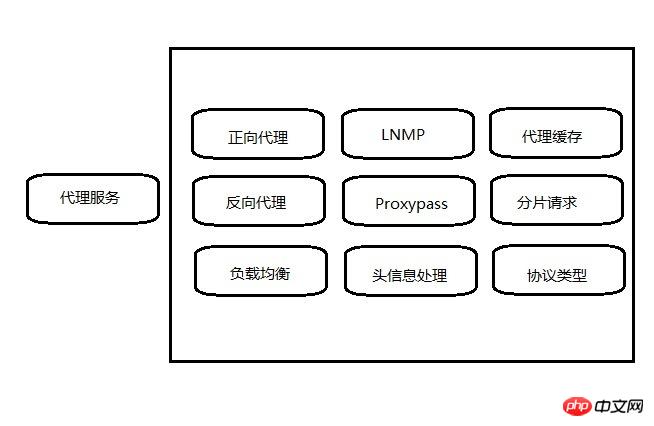

代理服务

动静分离

设计评估

LVS、keepalive、syslog、Fastcgi

用户权限、日志目录存放

CPU、内存、硬盘

硬件

系统

关联服务

配置注意事项

合理配置

了解原理(HTTP、操作系统...)

关注日志

相关推荐:

以上是关于Nginx的架构的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

nginx在windows中怎么配置

Apr 14, 2025 pm 12:57 PM

nginx在windows中怎么配置

Apr 14, 2025 pm 12:57 PM

如何在 Windows 中配置 Nginx?安装 Nginx 并创建虚拟主机配置。修改主配置文件并包含虚拟主机配置。启动或重新加载 Nginx。测试配置并查看网站。选择性启用 SSL 并配置 SSL 证书。选择性设置防火墙允许 80 和 443 端口流量。

Linux体系结构:揭示5个基本组件

Apr 20, 2025 am 12:04 AM

Linux体系结构:揭示5个基本组件

Apr 20, 2025 am 12:04 AM

Linux系统的五个基本组件是:1.内核,2.系统库,3.系统实用程序,4.图形用户界面,5.应用程序。内核管理硬件资源,系统库提供预编译函数,系统实用程序用于系统管理,GUI提供可视化交互,应用程序利用这些组件实现功能。

docker怎么启动容器

Apr 15, 2025 pm 12:27 PM

docker怎么启动容器

Apr 15, 2025 pm 12:27 PM

Docker 容器启动步骤:拉取容器镜像:运行 "docker pull [镜像名称]"。创建容器:使用 "docker create [选项] [镜像名称] [命令和参数]"。启动容器:执行 "docker start [容器名称或 ID]"。检查容器状态:通过 "docker ps" 验证容器是否正在运行。

docker容器名称怎么查

Apr 15, 2025 pm 12:21 PM

docker容器名称怎么查

Apr 15, 2025 pm 12:21 PM

可以通过以下步骤查询 Docker 容器名称:列出所有容器(docker ps)。筛选容器列表(使用 grep 命令)。获取容器名称(位于 "NAMES" 列中)。

怎么查看nginx是否启动

Apr 14, 2025 pm 01:03 PM

怎么查看nginx是否启动

Apr 14, 2025 pm 01:03 PM

确认 Nginx 是否启动的方法:1. 使用命令行:systemctl status nginx(Linux/Unix)、netstat -ano | findstr 80(Windows);2. 检查端口 80 是否开放;3. 查看系统日志中 Nginx 启动消息;4. 使用第三方工具,如 Nagios、Zabbix、Icinga。

docker怎么创建容器

Apr 15, 2025 pm 12:18 PM

docker怎么创建容器

Apr 15, 2025 pm 12:18 PM

在 Docker 中创建容器: 1. 拉取镜像: docker pull [镜像名] 2. 创建容器: docker run [选项] [镜像名] [命令] 3. 启动容器: docker start [容器名]

nginx怎么查版本

Apr 14, 2025 am 11:57 AM

nginx怎么查版本

Apr 14, 2025 am 11:57 AM

可以查询 Nginx 版本的方法有:使用 nginx -v 命令;查看 nginx.conf 文件中的 version 指令;打开 Nginx 错误页,查看页面的标题。

nginx怎么配置云服务器域名

Apr 14, 2025 pm 12:18 PM

nginx怎么配置云服务器域名

Apr 14, 2025 pm 12:18 PM

在云服务器上配置 Nginx 域名的方法:创建 A 记录,指向云服务器的公共 IP 地址。在 Nginx 配置文件中添加虚拟主机块,指定侦听端口、域名和网站根目录。重启 Nginx 以应用更改。访问域名测试配置。其他注意事项:安装 SSL 证书启用 HTTPS、确保防火墙允许 80 端口流量、等待 DNS 解析生效。