部分:前端开发中的网络安全基础知识

作为前端开发人员,确保您的应用程序免受客户端威胁至关重要。随着网络攻击变得越来越频繁和复杂,了解前端安全的基础知识可以使您的应用程序免受导致数据泄露、用户信息泄露甚至全面应用程序接管的常见陷阱。在这篇文章中,我们将深入探讨前端 Web 安全的核心概念,涵盖一些最常见的漏洞 -跨站脚本 (XSS)、跨站请求伪造 (CSRF) 和 点击劫持——并概述了防范这些威胁的基本步骤。

1.为什么前端安全很重要

网络安全不仅仅是后端问题。许多攻击利用前端的漏洞,以客户端为目标来操纵网页、窃取敏感数据或冒充用户。前端安全对于现代应用程序尤其重要,其中动态客户端功能处理关键用户信息,使其成为攻击者的潜在目标。了解这些漏洞并采取预防措施是构建安全应用程序的第一步。

2.跨站脚本 (XSS)

什么是XSS?

跨站脚本(XSS)是一种攻击,攻击者将恶意脚本注入网站,然后毫无戒心的用户在浏览器中执行。 XSS 特别危险,因为它允许攻击者控制用户在页面上看到的内容和与之交互的内容,可能导致数据被盗、会话劫持或帐户泄露。

XSS 攻击的类型

- 存储型 XSS:恶意脚本保存在服务器上,然后在用户访问受感染页面时加载。

- 反射型 XSS:脚本是从服务器“反射”回来的请求的一部分,通常是通过 URL 参数。

- 基于 DOM 的 XSS:脚本直接操作文档对象模型 (DOM),通常不涉及服务器。

防止 XSS 攻击

要防御 XSS,请使用以下关键策略:

- 输入验证:始终验证用户输入以确保它们符合预期的格式和类型。

- 输出编码:在页面上显示用户生成的内容之前对其进行转义和编码。这有助于防止脚本被执行。

- 内容安全策略(CSP):CSP 是一个安全标头,用于限制可以加载脚本、图像和其他资源的来源。这可以防止未经授权的脚本在您的页面上运行。

CSP 示例:

Content-Security-Policy: default-src 'self'; script-src 'self'; img-src 'self' https://trusted-cdn.com;登录后复制登录后复制

使用 CSP 策略对 XSS 具有强大的威慑力,因为它确保只有授权的资源才能在您的站点上执行。

3.跨站请求伪造 (CSRF)

什么是 CSRF?

跨站点请求伪造 (CSRF) 诱骗经过身份验证的用户在 Web 应用程序上执行不需要的操作。如果用户登录站点,攻击者可以在未经用户同意的情况下代表该用户创建请求。 CSRF 攻击可能导致未经授权的资金转移、帐户详细信息更改或应用程序内未经授权的操作。

防止 CSRF 攻击

为了防止 CSRF,请实施以下措施:

- CSRF 令牌:为每个用户会话生成唯一的令牌并将其包含在每个敏感请求中。在处理请求之前,应在服务器端验证此令牌。

- SameSite Cookie:使用 SameSite 属性设置 cookie 可确保它们仅与来自同一站点的请求一起发送,从而防止它们包含在跨站点请求中。

SameSite Cookie 示例:

document.cookie = "sessionId=abc123; SameSite=Strict";登录后复制登录后复制

- 双重提交 Cookie:另一种方法是使用两个令牌——一个存储在 cookie 中,一个存储在请求正文或标头中——并确保它们在接受请求之前匹配。

4.点击劫持

什么是点击劫持?

点击劫持是一种恶意网站嵌入受信任网站的透明 iframe 的技术,欺骗用户在认为自己正在与可见页面交互时与隐藏的 iframe 进行交互。攻击者可以使用点击劫持来窃取点击、诱骗用户更改设置或执行其他有害操作。

防止点击劫持

要防止点击劫持,请使用以下策略:

- X-Frame-Options 标头:此 HTTP 标头允许您控制您的网站是否可以嵌入 iframe 中。将其设置为 DENY 或 SAMEORIGIN 可防止外部网站嵌入您的内容。

X-Frame-Options 标头示例:

Content-Security-Policy: default-src 'self'; script-src 'self'; img-src 'self' https://trusted-cdn.com;登录后复制登录后复制

- 内容安全策略 (CSP):在 CSP 中使用 frame-ancestors 指令来指定允许哪些域将您的内容嵌入 iframe 中。

具有框架祖先的 CSP 示例:

document.cookie = "sessionId=abc123; SameSite=Strict";登录后复制登录后复制

这些标头有助于保护用户免于与恶意网站上的欺骗性内容进行交互。

5.关键要点和最佳实践

上述漏洞只是前端应用程序面临的一些安全风险,但它们代表了需要解决的最常见和最关键的威胁。以下是最佳实践的快速回顾:

- 验证和清理输入:始终验证和清理应用程序收到的任何输入,尤其是来自用户的输入。

- 使用安全标头:设置 CSP、X-Frame-Options 和 SameSite cookie 等安全标头来控制内容源并防止跨站点攻击。

- 实施 CSRF 保护:使用 CSRF 令牌和 SameSite cookie 来保护用户在经过身份验证的会话上免受未经授权的操作。

- 从一开始就牢记安全性:在开发过程的早期纳入安全考虑因素,并随着应用程序的增长继续评估它们。

结论

保护前端是一个持续的过程,需要关注细节和积极主动的心态。通过了解常见的客户端漏洞以及如何防御这些漏洞,您可以为保护用户及其数据奠定更坚实的基础。

在本系列的第 2 部分中,我们将更深入地探讨保护前端应用程序安全的实际步骤,包括依赖项管理、输入清理和设置内容安全策略 (CSP)。请继续关注,让我们继续共同构建安全的网络!

以上是部分:前端开发中的网络安全基础知识的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

神秘的JavaScript:它的作用以及为什么重要

Apr 09, 2025 am 12:07 AM

神秘的JavaScript:它的作用以及为什么重要

Apr 09, 2025 am 12:07 AM

JavaScript是现代Web开发的基石,它的主要功能包括事件驱动编程、动态内容生成和异步编程。1)事件驱动编程允许网页根据用户操作动态变化。2)动态内容生成使得页面内容可以根据条件调整。3)异步编程确保用户界面不被阻塞。JavaScript广泛应用于网页交互、单页面应用和服务器端开发,极大地提升了用户体验和跨平台开发的灵活性。

JavaScript的演变:当前的趋势和未来前景

Apr 10, 2025 am 09:33 AM

JavaScript的演变:当前的趋势和未来前景

Apr 10, 2025 am 09:33 AM

JavaScript的最新趋势包括TypeScript的崛起、现代框架和库的流行以及WebAssembly的应用。未来前景涵盖更强大的类型系统、服务器端JavaScript的发展、人工智能和机器学习的扩展以及物联网和边缘计算的潜力。

JavaScript引擎:比较实施

Apr 13, 2025 am 12:05 AM

JavaScript引擎:比较实施

Apr 13, 2025 am 12:05 AM

不同JavaScript引擎在解析和执行JavaScript代码时,效果会有所不同,因为每个引擎的实现原理和优化策略各有差异。1.词法分析:将源码转换为词法单元。2.语法分析:生成抽象语法树。3.优化和编译:通过JIT编译器生成机器码。4.执行:运行机器码。V8引擎通过即时编译和隐藏类优化,SpiderMonkey使用类型推断系统,导致在相同代码上的性能表现不同。

JavaScript:探索网络语言的多功能性

Apr 11, 2025 am 12:01 AM

JavaScript:探索网络语言的多功能性

Apr 11, 2025 am 12:01 AM

JavaScript是现代Web开发的核心语言,因其多样性和灵活性而广泛应用。1)前端开发:通过DOM操作和现代框架(如React、Vue.js、Angular)构建动态网页和单页面应用。2)服务器端开发:Node.js利用非阻塞I/O模型处理高并发和实时应用。3)移动和桌面应用开发:通过ReactNative和Electron实现跨平台开发,提高开发效率。

Python vs. JavaScript:学习曲线和易用性

Apr 16, 2025 am 12:12 AM

Python vs. JavaScript:学习曲线和易用性

Apr 16, 2025 am 12:12 AM

Python更适合初学者,学习曲线平缓,语法简洁;JavaScript适合前端开发,学习曲线较陡,语法灵活。1.Python语法直观,适用于数据科学和后端开发。2.JavaScript灵活,广泛用于前端和服务器端编程。

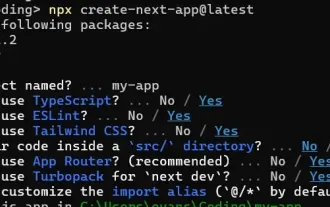

如何使用Next.js(前端集成)构建多租户SaaS应用程序

Apr 11, 2025 am 08:22 AM

如何使用Next.js(前端集成)构建多租户SaaS应用程序

Apr 11, 2025 am 08:22 AM

本文展示了与许可证确保的后端的前端集成,并使用Next.js构建功能性Edtech SaaS应用程序。 前端获取用户权限以控制UI的可见性并确保API要求遵守角色库

从C/C到JavaScript:所有工作方式

Apr 14, 2025 am 12:05 AM

从C/C到JavaScript:所有工作方式

Apr 14, 2025 am 12:05 AM

从C/C 转向JavaScript需要适应动态类型、垃圾回收和异步编程等特点。1)C/C 是静态类型语言,需手动管理内存,而JavaScript是动态类型,垃圾回收自动处理。2)C/C 需编译成机器码,JavaScript则为解释型语言。3)JavaScript引入闭包、原型链和Promise等概念,增强了灵活性和异步编程能力。

使用Next.js(后端集成)构建多租户SaaS应用程序

Apr 11, 2025 am 08:23 AM

使用Next.js(后端集成)构建多租户SaaS应用程序

Apr 11, 2025 am 08:23 AM

我使用您的日常技术工具构建了功能性的多租户SaaS应用程序(一个Edtech应用程序),您可以做同样的事情。 首先,什么是多租户SaaS应用程序? 多租户SaaS应用程序可让您从唱歌中为多个客户提供服务