WordPress 비밀번호 생성 및 로그인 비밀번호 확인

一。研究wordpress时wordpess的密码密码生成与登录密码验证方式很重要

WordPress密码已成为整合的首要目标,如何征服整合,就得了解WordPress密码算法。

WordPress系统的用户密码是保存在wp_users数据表的user_pass字段,密码是通过Portable PHP password hashing framework类产生的,密码的形式是随机且不可逆,同一个明文的密码在不同时间,产生的密文也不一样,相对来说较为安全。

二。密码生成方式

> 随机产生一个salt 并将salt和password相加

> 进行了count次md5 然后和encode64的hash数值累加

> 最后得到一个以$P$开头的密码,这个密码每次产生的结果都不一样

以下为在wordpress中调用密码生成的代码

<?php

$password = 'abc';

global $wp_hasher;

if ( empty($wp_hasher) ) {

require_once( './wp-includes/class-phpass.php');

$wp_hasher = new PasswordHash(8, TRUE);

}

echo $wp_hasher->HashPassword($password);

?>三。wordpress密码生成与登录验证

wordpress中位置为\wp-includes\class-phpass.php

以下是wordpress中生成密码的代码直接运行可查看密码的生成以及验证过程

<?php

class PasswordHash {

var $itoa64;

var $iteration_count_log2;

var $portable_hashes;

var $random_state;

function PasswordHash($iteration_count_log2, $portable_hashes)

{

$this->itoa64 = './0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz';

if ($iteration_count_log2 < 4 || $iteration_count_log2 > 31)

$iteration_count_log2 = 8;

$this->iteration_count_log2 = $iteration_count_log2;

$this->portable_hashes = $portable_hashes;

$this->random_state = microtime() . uniqid(rand(), TRUE); // removed getmypid() for compability reasons

}

function get_random_bytes($count)

{

$output = '';

if ( @is_readable('/dev/urandom') &&

($fh = @fopen('/dev/urandom', 'rb'))) {

$output = fread($fh, $count);

fclose($fh);

}

if (strlen($output) < $count) {

$output = '';

for ($i = 0; $i < $count; $i += 16) {

$this->random_state =

md5(microtime() . $this->random_state);

$output .=

pack('H*', md5($this->random_state));

}

$output = substr($output, 0, $count);

}

return $output;

}

function encode64($input, $count)

{

$output = '';

$i = 0;

do {

$value = ord($input[$i++]);

$output .= $this->itoa64[$value & 0x3f];

if ($i < $count)

$value |= ord($input[$i]) << 8;

$output .= $this->itoa64[($value >> 6) & 0x3f];

if ($i++ >= $count)

break;

if ($i < $count)

$value |= ord($input[$i]) << 16;

$output .= $this->itoa64[($value >> 12) & 0x3f];

if ($i++ >= $count)

break;

$output .= $this->itoa64[($value >> 18) & 0x3f];

} while ($i < $count);

return $output;

}

function gensalt_private($input)

{

$output = '$PXXXXX;

$output .= $this->itoa64[min($this->iteration_count_log2 +

((PHP_VERSION >= '5') ? 5 : 3), 30)];

$output .= $this->encode64($input, 6);

return $output;

}

function crypt_private($password, $setting)

{

$output = '*0';

if (substr($setting, 0, 2) == $output)

$output = '*1';

$id = substr($setting, 0, 3);

# We use "$P{1}quot;, phpBB3 uses "$H{1}quot; for the same thing

if ($id != '$PXXXXX && $id != '$HXXXXX)

return $output;

$count_log2 = strpos($this->itoa64, $setting[3]);

if ($count_log2 < 7 || $count_log2 > 30)

return $output;

$count = 1 << $count_log2;

$salt = substr($setting, 4, 8);

if (strlen($salt) != 8)

return $output;

# We're kind of forced to use MD5 here since it's the only

# cryptographic primitive available in all versions of PHP

# currently in use. To implement our own low-level crypto

# in PHP would result in much worse performance and

# consequently in lower iteration counts and hashes that are

# quicker to crack (by non-PHP code).

if (PHP_VERSION >= '5') {

$hash = md5($salt . $password, TRUE);

do {

$hash = md5($hash . $password, TRUE);

} while (--$count);

} else {

$hash = pack('H*', md5($salt . $password));

do {

$hash = pack('H*', md5($hash . $password));

} while (--$count);

}

$output = substr($setting, 0, 12);

$output .= $this->encode64($hash, 16);

return $output;

}

function gensalt_extended($input)

{

$count_log2 = min($this->iteration_count_log2 + 8, 24);

# This should be odd to not reveal weak DES keys, and the

# maximum valid value is (2**24 - 1) which is odd anyway.

$count = (1 << $count_log2) - 1;

$output = '_';

$output .= $this->itoa64[$count & 0x3f];

$output .= $this->itoa64[($count >> 6) & 0x3f];

$output .= $this->itoa64[($count >> 12) & 0x3f];

$output .= $this->itoa64[($count >> 18) & 0x3f];

$output .= $this->encode64($input, 3);

return $output;

}

function gensalt_blowfish($input)

{

# This one needs to use a different order of characters and a

# different encoding scheme from the one in encode64() above.

# We care because the last character in our encoded string will

# only represent 2 bits. While two known implementations of

# bcrypt will happily accept and correct a salt string which

# has the 4 unused bits set to non-zero, we do not want to take

# chances and we also do not want to waste an additional byte

# of entropy.

$itoa64 = './ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789';

$output = '$2aXXXXX;

$output .= chr(ord('0') + $this->iteration_count_log2 / 10);

$output .= chr(ord('0') + $this->iteration_count_log2 % 10);

$output .= 'XXXXX;

$i = 0;

do {

$c1 = ord($input[$i++]);

$output .= $itoa64[$c1 >> 2];

$c1 = ($c1 & 0x03) << 4;

if ($i >= 16) {

$output .= $itoa64[$c1];

break;

}

$c2 = ord($input[$i++]);

$c1 |= $c2 >> 4;

$output .= $itoa64[$c1];

$c1 = ($c2 & 0x0f) << 2;

$c2 = ord($input[$i++]);

$c1 |= $c2 >> 6;

$output .= $itoa64[$c1];

$output .= $itoa64[$c2 & 0x3f];

} while (1);

return $output;

}

function HashPassword($password)

{

$random = '';

if (CRYPT_BLOWFISH == 1 && !$this->portable_hashes) {

$random = $this->get_random_bytes(16);

$hash =

crypt($password, $this->gensalt_blowfish($random));

if (strlen($hash) == 60)

return $hash;

}

if (CRYPT_EXT_DES == 1 && !$this->portable_hashes) {

if (strlen($random) < 3)

$random = $this->get_random_bytes(3);

$hash =

crypt($password, $this->gensalt_extended($random));

if (strlen($hash) == 20)

return $hash;

}

if (strlen($random) < 6)

$random = $this->get_random_bytes(6);

$hash =

$this->crypt_private($password,

$this->gensalt_private($random));

if (strlen($hash) == 34)

return $hash;

# Returning '*' on error is safe here, but would _not_ be safe

# in a crypt(3)-like function used _both_ for generating new

# hashes and for validating passwords against existing hashes.

return '*';

}

function CheckPassword($password, $stored_hash)

{

$hash = $this->crypt_private($password, $stored_hash);

if ($hash[0] == '*')

$hash = crypt($password, $stored_hash);

return $hash == $stored_hash;

}

}

//原始密码

$passwordValue = "123456";

//生成密码

$wp_hasher = new PasswordHash(8, TRUE);

$sigPassword = $wp_hasher->HashPassword($passwordValue);

echo "生成的密码为:".$sigPassword;

echo "\n";

//验证密码

$data = $wp_hasher->CheckPassword($passwordValue,$sigPassword);

if($data){

echo '密码正确';

}else{

echo '密码错误';

}

?>

itoa64 = './0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz'; 为以上提到的生成salt的基础字符串。

备注:由于csdn代码显示插件对特殊字符的限制。 请将以上代码中 XXXXX替换为 $' 注意有单引号,代码中一共有5处

原博客链接:http://blog.csdn.net/chengfei112233/article/details/6939144/以上就介绍了 wordpress密码生成与登录密码验证,包括了方面的内容,希望对PHP教程有兴趣的朋友有所帮助。

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

화웨이 GT3 Pro와 GT4의 차이점은 무엇입니까?

Dec 29, 2023 pm 02:27 PM

화웨이 GT3 Pro와 GT4의 차이점은 무엇입니까?

Dec 29, 2023 pm 02:27 PM

많은 사용자들이 스마트 시계를 선택할 때 Huawei 브랜드를 선택하게 됩니다. 그 중 Huawei GT3pro와 GT4가 가장 인기 있는 선택입니다. 두 제품의 차이점을 궁금해하는 사용자가 많습니다. Huawei GT3pro와 GT4의 차이점은 무엇입니까? 1. 외관 GT4: 46mm와 41mm, 재질은 유리 거울 + 스테인레스 스틸 본체 + 고해상도 섬유 후면 쉘입니다. GT3pro: 46.6mm 및 42.9mm, 재질은 사파이어 유리 + 티타늄 본체/세라믹 본체 + 세라믹 백 쉘입니다. 2. 건강한 GT4: 최신 Huawei Truseen5.5+ 알고리즘을 사용하면 결과가 더 정확해집니다. GT3pro: ECG 심전도, 혈관 및 안전성 추가

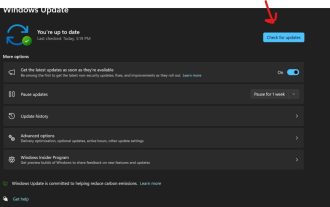

수정: Windows 11에서 캡처 도구가 작동하지 않음

Aug 24, 2023 am 09:48 AM

수정: Windows 11에서 캡처 도구가 작동하지 않음

Aug 24, 2023 am 09:48 AM

Windows 11에서 캡처 도구가 작동하지 않는 이유 문제의 근본 원인을 이해하면 올바른 솔루션을 찾는 데 도움이 될 수 있습니다. 캡처 도구가 제대로 작동하지 않는 주요 이유는 다음과 같습니다. 초점 도우미가 켜져 있습니다. 이렇게 하면 캡처 도구가 열리지 않습니다. 손상된 응용 프로그램: 캡처 도구가 실행 시 충돌하는 경우 응용 프로그램이 손상되었을 수 있습니다. 오래된 그래픽 드라이버: 호환되지 않는 드라이버가 캡처 도구를 방해할 수 있습니다. 다른 응용 프로그램의 간섭: 실행 중인 다른 응용 프로그램이 캡처 도구와 충돌할 수 있습니다. 인증서가 만료되었습니다. 업그레이드 프로세스 중 오류로 인해 이 문제가 발생할 수 있습니다. 이 문제는 대부분의 사용자에게 적합하며 특별한 기술 지식이 필요하지 않습니다. 1. Windows 및 Microsoft Store 앱 업데이트

카운트와 카운트의 차이점

Nov 20, 2023 am 10:01 AM

카운트와 카운트의 차이점

Nov 20, 2023 am 10:01 AM

Count 함수는 지정된 범위 내의 숫자 수를 계산하는 데 사용됩니다. 텍스트, 논리값 및 Null 값은 무시하지만 빈 셀의 개수는 계산됩니다. Count 함수는 실제 숫자가 포함된 셀의 개수만 계산합니다. CountA 함수는 지정된 범위에서 비어 있지 않은 셀의 수를 계산하는 데 사용됩니다. 실제 숫자가 포함된 셀의 개수뿐만 아니라 텍스트, 논리값 및 수식이 포함된 비어 있지 않은 셀의 개수도 계산됩니다.

iPhone에서 App Store 오류에 연결할 수 없는 문제를 해결하는 방법

Jul 29, 2023 am 08:22 AM

iPhone에서 App Store 오류에 연결할 수 없는 문제를 해결하는 방법

Jul 29, 2023 am 08:22 AM

1부: 초기 문제 해결 단계 Apple 시스템 상태 확인: 복잡한 솔루션을 살펴보기 전에 기본 사항부터 시작해 보겠습니다. 문제는 귀하의 기기에 있는 것이 아닐 수도 있습니다. Apple 서버가 다운되었을 수도 있습니다. Apple의 시스템 상태 페이지를 방문하여 AppStore가 제대로 작동하는지 확인하세요. 문제가 있는 경우 Apple이 문제를 해결하기를 기다리는 것뿐입니다. 인터넷 연결 확인: "AppStore에 연결할 수 없음" 문제는 때때로 연결 불량으로 인해 발생할 수 있으므로 인터넷 연결이 안정적인지 확인하십시오. Wi-Fi와 모바일 데이터 간을 전환하거나 네트워크 설정을 재설정해 보세요(일반 > 재설정 > 네트워크 설정 재설정 > 설정). iOS 버전을 업데이트하세요.

php提交表单通过后,弹出的对话框怎样在当前页弹出,该如何解决

Jun 13, 2016 am 10:23 AM

php提交表单通过后,弹出的对话框怎样在当前页弹出,该如何解决

Jun 13, 2016 am 10:23 AM

php提交表单通过后,弹出的对话框怎样在当前页弹出php提交表单通过后,弹出的对话框怎样在当前页弹出而不是在空白页弹出?想实现这样的效果:而不是空白页弹出:------解决方案--------------------如果你的验证用PHP在后端,那么就用Ajax;仅供参考:HTML code

Vue2가 이를 통해 다양한 옵션의 속성에 접근할 수 있는 이유에 대해 이야기해보겠습니다.

Dec 08, 2022 pm 08:22 PM

Vue2가 이를 통해 다양한 옵션의 속성에 접근할 수 있는 이유에 대해 이야기해보겠습니다.

Dec 08, 2022 pm 08:22 PM

이 글은 Vue 소스 코드를 해석하는 데 도움이 될 것이며 이를 사용하여 Vue2의 다양한 옵션에서 속성에 액세스할 수 있는 이유를 소개하는 것이 모든 사람에게 도움이 되기를 바랍니다!

이 점을 이해하고 프론트엔드 70%를 따라잡는 글

Sep 06, 2022 pm 05:03 PM

이 점을 이해하고 프론트엔드 70%를 따라잡는 글

Sep 06, 2022 pm 05:03 PM

Vue2의 이 포인팅 문제로 인해 동료가 버그로 인해 화살표 기능이 사용되어 해당 소품을 얻을 수 없게 되었습니다. 제가 그에게 소개했을 때 그는 그것을 몰랐고, 그래서 저는 일부러 프론트엔드 커뮤니케이션 그룹을 살펴보았습니다. 지금까지 적어도 70%의 프론트엔드 프로그래머들은 오늘 그것을 이해하지 못하고 있습니다. 모든 것이 불분명하다면 이 링크를 아직 배우지 않았다면 큰 소리로 말해주세요.

프런트엔드 출력 설정

Feb 19, 2024 am 09:30 AM

프런트엔드 출력 설정

Feb 19, 2024 am 09:30 AM

프런트엔드 출력 구성에는 특정 코드 예제가 필요합니다. 프런트엔드 개발에서 출력 구성은 매우 중요한 구성입니다. 프로젝트가 패키징된 후 생성되는 파일 경로, 파일 이름 및 관련 리소스 경로를 정의하는 데 사용됩니다. 이 문서에서는 프런트 엔드 출력 구성의 역할, 일반적인 구성 옵션을 소개하고 특정 코드 예제를 제공합니다. 출력 구성의 역할: 출력 구성 항목은 프로젝트를 패키징한 후 생성되는 파일 경로와 파일 이름을 지정하는 데 사용됩니다. 프로젝트의 최종 결과물을 결정합니다. webpack 등으로 패키징