gdb调试之---当update时第一个持有的Latch是什么Latch锁?

转载请注明出处 :http://blog.csdn.net/guoyjoe/article/details/18456937 1、查出当前会话所对应的系统进程号:SPID=7376,如下语句(在第一个窗口执行) gyj@OCM select spid from v$session s,v$process p where s.paddr=p.addr and sid in(select disti

转载请注明出处:http://blog.csdn.net/guoyjoe/article/details/18456937

1、查出当前会话所对应的系统进程号:SPID=7376,如下语句(在第一个窗口执行)

gyj@OCM> select spid from v$session s,v$process p where s.paddr=p.addr and sid in(select distinct sid from v$mystat); SPID ------------------------ 7376

[oracle@mydb ~]$ gdb $ORACLE_HOME/bin/oracle 7376 GNU gdb Fedora (6.8-27.el5) Copyright (C) 2008 Free Software Foundation, Inc. License GPLv3+: GNU GPL version 3 or later <http://gnu.org/licenses/gpl.html> This is free software: you are free to change and redistribute it. There is NO WARRANTY, to the extent permitted by law. Type "show copying" and "show warranty" for details. This GDB was configured as "x86_64-redhat-linux-gnu"... (no debugging symbols found) Attaching to program: /u01/app/oracle/product/11.2.0/bin/oracle, process 7376 Reading symbols from /u01/app/oracle/product/11.2.0/lib/libodm11.so...(no debugging symbols found)...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libodm11.so Reading symbols from /u01/app/oracle/product/11.2.0/lib/libcell11.so...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libcell11.so Reading symbols from /u01/app/oracle/product/11.2.0/lib/libskgxp11.so...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libskgxp11.so Reading symbols from /lib64/librt.so.1...done. Loaded symbols for /lib64/librt.so.1 Reading symbols from /u01/app/oracle/product/11.2.0/lib/libnnz11.so...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libnnz11.so Reading symbols from /u01/app/oracle/product/11.2.0/lib/libclsra11.so...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libclsra11.so Reading symbols from /u01/app/oracle/product/11.2.0/lib/libdbcfg11.so...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libdbcfg11.so Reading symbols from /u01/app/oracle/product/11.2.0/lib/libhasgen11.so...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libhasgen11.so Reading symbols from /u01/app/oracle/product/11.2.0/lib/libskgxn2.so...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libskgxn2.so Reading symbols from /u01/app/oracle/product/11.2.0/lib/libocr11.so...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libocr11.so Reading symbols from /u01/app/oracle/product/11.2.0/lib/libocrb11.so...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libocrb11.so Reading symbols from /u01/app/oracle/product/11.2.0/lib/libocrutl11.so...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libocrutl11.so Reading symbols from /usr/lib64/libaio.so.1...done. Loaded symbols for /usr/lib64/libaio.so.1 Reading symbols from /lib64/libdl.so.2...done. Loaded symbols for /lib64/libdl.so.2 Reading symbols from /lib64/libm.so.6...done. Loaded symbols for /lib64/libm.so.6 Reading symbols from /lib64/libpthread.so.0...done. [Thread debugging using libthread_db enabled] [New Thread 0x2b0b8fef0910 (LWP 7376)] Loaded symbols for /lib64/libpthread.so.0 Reading symbols from /lib64/libnsl.so.1...done. Loaded symbols for /lib64/libnsl.so.1 Reading symbols from /lib64/libc.so.6...done. Loaded symbols for /lib64/libc.so.6 Reading symbols from /lib64/ld-linux-x86-64.so.2...done. Loaded symbols for /lib64/ld-linux-x86-64.so.2 Reading symbols from /usr/lib64/libnuma.so.1...done. Loaded symbols for /usr/lib64/libnuma.so.1 Reading symbols from /lib64/libnss_files.so.2...done. Loaded symbols for /lib64/libnss_files.so.2 Reading symbols from /u01/app/oracle/product/11.2.0/lib/libnque11.so...done. Loaded symbols for /u01/app/oracle/product/11.2.0/lib/libnque11.so 0x0000003f0d40d290 in __read_nocancel () from /lib64/libpthread.so.0 (gdb)

3、设一个断点,持有第一个Latch锁(预先知道函数kslgetl就是持有Latch的函数),并运行(c命令,即continue)(在第二个窗口执行)

(gdb) b kslgetl Breakpoint 1 at 0x8f96376 (gdb) c Continuing.

4、执行一个update语句,触发断点的操作,此时update被阻塞了(在第一个窗口执行)

gyj@OCM> update gyj_test set name='AAAAA' where id=1;

5、一执行updater操作,断点就停在这儿了(在第二个窗口执行)

Breakpoint 1, 0x0000000008f96376 in kslgetl () (gdb)

6、我们先来看update时持有第一个Latch锁所对应函数kslgetl ()的第一个参数是什么?用命令info all-register显示寄存器(在第二个窗口执行)

(gdb) info all-register

rax 0x0 0

rbx 0x2000 8192

rcx 0xf27 3879

rdx 0x0 0

rsi 0x1 1

rdi 0x601082f0 1611694832

rbp 0x7fff1c5754d0 0x7fff1c5754d0

rsp 0x7fff1c5754d0 0x7fff1c5754d0

r8 0xf27 3879

r9 0xbaf3fa0 196034464

r10 0x0 0

r11 0xf27 3879

r12 0x927db800 2457712640

r13 0x601082f0 1611694832

r14 0x1 1

r15 0x1 1

rip 0x8f96376 0x8f96376 <kslgetl+4>

eflags 0x246 [ PF ZF IF ]

cs 0x33 51

ss 0x2b 43

ds 0x0 0

es 0x0 0

fs 0x0 0

gs 0x0 0

st0 0 (raw 0x00000000000000000000)

---Type <return> to continue, or q <return> to quit---

st1 0 (raw 0x00000000000000000000)

st2 0 (raw 0x00000000000000000000)

st3 0 (raw 0x00000000000000000000)

st4 0 (raw 0x00000000000000000000)

st5 0 (raw 0x00000000000000000000)

st6 333296 (raw 0x4011a2be000000000000)

st7 300384 (raw 0x401192ac000000000000)

fctrl 0x27f 639

fstat 0x0 0

ftag 0xffff 65535

fiseg 0x0 0

fioff 0x9394e95 154750613

foseg 0x7fff 32767

fooff 0x1c573f50 475479888

fop 0x0 0

xmm0 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

xmm1 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

xmm2 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

xmm3 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x8000000000000000, 0x8000000000000000}, v16_int8 = {0xfe, 0xff, 0xff, 0xff,

0xff, 0xff, 0xff, 0xff, 0xfe, 0xff, 0xff, 0xff, 0xff, 0xff, 0xff, 0xff}, v8_int16 = {0xfffe, 0xffff, 0xffff, 0xffff, 0xfffe, 0xffff,

0xffff, 0xffff}, v4_int32 = {0xfffffffe, 0xffffffff, 0xfffffffe, 0xffffffff}, v2_int64 = {0xfffffffffffffffe, 0xfffffffffffffffe},

uint128 = 0xfffffffffffffffefffffffffffffffe}

---Type <return> to continue, or q <return> to quit---

xmm4 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

xmm5 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x32, 0xa3, 0xd7, 0x2, 0x0 <repeats 12 times>},

v8_int16 = {0xa332, 0x2d7, 0x0, 0x0, 0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x2d7a332, 0x0, 0x0, 0x0}, v2_int64 = {0x2d7a332, 0x0},

uint128 = 0x00000000000000000000000002d7a332}

xmm6 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

xmm7 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0xda, 0x87, 0xd7, 0x2, 0x0 <repeats 12 times>},

v8_int16 = {0x87da, 0x2d7, 0x0, 0x0, 0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x2d787da, 0x0, 0x0, 0x0}, v2_int64 = {0x2d787da, 0x0},

uint128 = 0x00000000000000000000000002d787da}

xmm8 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

xmm9 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

xmm10 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

xmm11 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

xmm12 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x18, 0xe, 0x73, 0x90, 0xb, 0x2b, 0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0, 0x0, 0x0}, v8_int16 = {0xe18, 0x9073, 0x2b0b, 0x0, 0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x90730e18, 0x2b0b, 0x0, 0x0},

v2_int64 = {0x2b0b90730e18, 0x0}, uint128 = 0x000000000000000000002b0b90730e18}

xmm13 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

xmm14 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

---Type <return> to continue, or q <return> to quit---

xmm15 {v4_float = {0x0, 0x0, 0x0, 0x0}, v2_double = {0x0, 0x0}, v16_int8 = {0x0 <repeats 16 times>}, v8_int16 = {0x0, 0x0, 0x0, 0x0,

0x0, 0x0, 0x0, 0x0}, v4_int32 = {0x0, 0x0, 0x0, 0x0}, v2_int64 = {0x0, 0x0}, uint128 = 0x00000000000000000000000000000000}

mxcsr 0x1fa1 [ IE PE IM DM ZM OM UM PM ]

(gdb)

7、rdi/edi是第一个参数, rsi/esi是第二个参数,贴出info all-register命令所显示函数kslgetl ()的两个参数,如下

8、找到第一个参数0x601082f0,注意因我的OS是64位,前面要补8个0,在v$latch_children视图中地址的字母要大写,

sys@OCM> select name from v$latch_children where addr='00000000601082F0'; NAME ---------------------------------------------------------------- shared pool

10、发现Latch锁就是shared pool Latch。

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

수정: 오류 코드 3: 0x80040154로 인해 Google Chrome 업데이트 확인이 실패했습니다.

Apr 13, 2023 pm 05:46 PM

수정: 오류 코드 3: 0x80040154로 인해 Google Chrome 업데이트 확인이 실패했습니다.

Apr 13, 2023 pm 05:46 PM

Google 크롬은 세계에서 가장 인기 있는 브라우저 중 하나이며 많은 사용자는 이를 Windows PC의 기본 브라우저로 사용하는 것을 선호합니다. Chrome은 탐색 경험을 즐겁고 쉽게 만드는 다양한 기능을 제공하므로 여전히 가장 신뢰할 수 있는 브라우저 중 하나입니다. 그러나 다른 브라우저와 마찬가지로 Chrome에도 고유한 단점이 있으며 가장 필요할 때 버그와 결함이 발생하기 쉽습니다. 이러한 오류 중 하나는 Google Chrome 업데이트를 확인하는 동안 발생하는 오류 코드 3: 0x80040154입니다. 오류 메시지는 "업데이트를 확인하는 동안 오류가 발생했습니다. 업데이트 확인을 시작하지 못했습니다(오류 코드 3: 0x80080005) 또는 (오류

VS Code 자동 업데이트를 활성화/비활성화하는 방법

Apr 28, 2023 am 09:28 AM

VS Code 자동 업데이트를 활성화/비활성화하는 방법

Apr 28, 2023 am 09:28 AM

Visual Studio Code(VSCode)를 사용 중이고 자동 소프트웨어 업데이트를 비활성화하는 방법과 해당 확장의 자동 업데이트를 비활성화하는 방법을 고려하고 있다면 이 문서를 읽어보세요. VSCode를 자주 사용하지 않고 오랜 시간 후에 편집기를 열고 자동 업데이트를 활성화하려는 경우 이 문서에서도 이에 대한 지침을 제공합니다. VSCode 자동 업데이트를 활성화하거나 비활성화하는 다양한 방법을 자세히 논의하겠습니다. 목차 방법 1: 설정을 사용하여 VSCode 자동 업데이트 활성화/비활성화 1단계: VS Code를 열고 왼쪽 하단에 있는 기어 모양 기호를 클릭합니다. 2단계: 나타나는 목록에서 설정을 클릭하세요. 3단계: 검색창에 업데이트를 입력하고 Enter 키를 누르세요. 업데이트 찾기: 패턴 4

KDE Plasma 6.1은 널리 사용되는 Linux 데스크탑에 많은 향상된 기능을 제공합니다.

Jun 23, 2024 am 07:54 AM

KDE Plasma 6.1은 널리 사용되는 Linux 데스크탑에 많은 향상된 기능을 제공합니다.

Jun 23, 2024 am 07:54 AM

여러 번의 사전 릴리스 이후 KDE 플라즈마 개발 팀은 2월 28일 처음으로 Qt6 프레임워크를 사용하는 Linux 및 BSD 시스템용 데스크탑 환경 버전 6.0을 공개했습니다. KDE Plasma 6.1에는 이제 여러 가지 새로운 기능이 포함되어 있습니다.

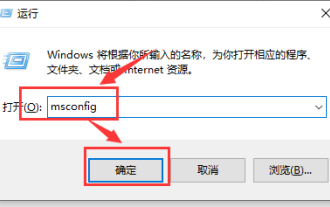

Microsoft 호환성 원격 측정의 높은 CPU 사용량에 대한 솔루션

Mar 16, 2024 pm 10:16 PM

Microsoft 호환성 원격 측정의 높은 CPU 사용량에 대한 솔루션

Mar 16, 2024 pm 10:16 PM

win10 시스템을 사용하다 보면 가끔 컴퓨터가 멈추는 상황이 발생합니다. 그런 다음 백그라운드 프로세스를 확인하면 Microsoft 호환성 원격 측정 프로세스가 특히 많은 양의 리소스를 차지하는 것을 발견합니다. 사용자는 타사 보호 소프트웨어를 제거한 다음 클린 부팅을 시도하여 작동할 수 있습니다. 이 사이트에서는 Microsoft 호환성 원격 측정의 높은 CPU 사용량에 대한 솔루션을 사용자에게 주의 깊게 소개합니다. Microsoftcompatibilitytelemetry의 높은 CPU 사용량에 대한 해결 방법 방법 1: 타사 보호 소프트웨어를 제거한 후 시도

GDB를 사용하여 Linux 커널을 디버깅하기 위한 일반적인 구성 기술

Jul 05, 2023 pm 01:54 PM

GDB를 사용하여 Linux 커널을 디버깅하기 위한 일반적인 구성 기술

Jul 05, 2023 pm 01:54 PM

GDB를 사용하여 Linux 커널을 디버깅하는 일반적인 구성 기술 소개: Linux 개발에서 GDB를 사용하여 커널을 디버깅하는 것은 매우 중요한 기술입니다. GDB는 개발자가 커널에서 버그를 신속하게 찾고 해결하는 데 도움이 되는 강력한 디버깅 도구입니다. 이 기사에서는 몇 가지 일반적인 GDB 구성 기술과 GDB를 사용하여 Linux 커널을 디버깅하는 방법을 소개합니다. 1. GDB 환경 구성 먼저 Linux 시스템에서 GDB 환경을 구성해야 합니다. 시스템에 GDB 도구가 설치되어 있는지 확인하십시오

SQL에서 UPDATE 문을 사용하는 방법

Jun 02, 2023 pm 09:13 PM

SQL에서 UPDATE 문을 사용하는 방법

Jun 02, 2023 pm 09:13 PM

SQLUPDATE 문 Update 문은 테이블의 데이터를 수정하는 데 사용됩니다. 구문은 다음과 같습니다. UPDATE 테이블 이름 SET 열 이름 = 새 값 WHERE 열 이름 = 특정 값 "Person" 테이블: LastNameFirstNameAddressCityGatesBillXuanwumen10BeijingWilsonChamps-Elysees 특정 행의 열 업데이트 UPDATEPerson SETFirstName="Fred" WHERELastName="Wilson" 결과: LastNa

Linux에서 임베디드 ARM 프로그램을 디버그하기 위해 GDB를 사용하는 일반적인 구성 방법

Jul 05, 2023 am 08:10 AM

Linux에서 임베디드 ARM 프로그램을 디버그하기 위해 GDB를 사용하는 일반적인 구성 방법

Jul 05, 2023 am 08:10 AM

Linux에서 임베디드 ARM 프로그램을 디버깅하기 위해 GDB를 사용하는 일반적인 구성 방법 임베디드 시스템은 일반적으로 전자 장치에 통합되어 하드웨어 리소스를 제어하고 관리하는 데 사용됩니다. 임베디드 시스템의 작동을 디버그하고 분석하려면 전문 도구를 사용해야 합니다. 그 중 GDB는 임베디드 시스템에서 실행되고 프로그램과 통신할 수 있는 일반적으로 사용되는 오픈 소스 디버거입니다. 이 기사에서는 Linux에서 임베디드 ARM 프로그램을 디버깅하기 위해 GDB를 사용하는 일반적인 구성 방법을 소개하고 코드 예제를 제공합니다.

Fitbit Ace LTE, 새로운 게임, 비접촉식 결제 및 기타 기능에 대한 주요 업데이트 제공

Aug 08, 2024 pm 09:39 PM

Fitbit Ace LTE, 새로운 게임, 비접촉식 결제 및 기타 기능에 대한 주요 업데이트 제공

Aug 08, 2024 pm 09:39 PM

Fitbit Ace LTE는 지난 5월 공식 출시되었지만 현재는 미국에서만 사용할 수 있습니다. 스마트워치는 특히 어린이를 대상으로 하며, 보다 활동적인 라이프스타일을 통해 게임에 대한 보상을 받을 수 있고, 부모는 항상 자녀의 활동을 모니터링할 수 있습니다.