キー認証を使用して CentOS サーバーでより安全な SSH ログインを実装する方法

CentOS サーバーでキー認証を使用してより安全な SSH ログインを実現する方法

サーバー管理では、システムのセキュリティを確保することが重要です。 SSH (Secure Shell) は、Linux および UNIX サーバーへのリモート ログインに使用される暗号化されたネットワーク プロトコルです。サーバーのセキュリティをさらに強化するために、パスワード ログインの代わりにキー認証を使用できます。この記事では、CentOS サーバーでより安全な SSH ログインを実装する方法を紹介し、対応するコード例を示します。

ステップ 1: キー ペアの生成

まず、ローカル マシン上でキー ペアを生成します。ターミナル ウィンドウを開き、次のコマンドを入力します。

ssh-keygen -t rsa

このコマンドは、RSA アルゴリズムを使用してキー ペアを生成します。 Enter キーを押して、キーの保存パスとファイル名を確認します。次に、キーのパスワードを入力するように求められます。パスワードを設定するか、空白のままにして Enter キーを押してキーの生成を続行するかを選択できます。

生成に成功すると、指定したパスに id_rsa (秘密キー) と id_rsa.pub (公開キー) の 2 つのファイルが見つかります。

ステップ 2: 公開キーをサーバーにコピーする

次に、公開キーを CentOS サーバーにコピーします。次のコマンドを使用して、公開キーをサーバーにコピーします。

ssh-copy-id user@server_ip_address

「user」を CentOS サーバー上のユーザー名に置き換え、「server_ip_address」をサーバーの IP アドレスに置き換えます。認証のためにパスワードの入力を求められます。

公開キーが正常にコピーされると、次の出力が得られます:

Number of key(s) added: 1

ステップ 3: SSH サービスを構成する

サーバー上で、SSH 構成ファイルを開いて設定します。それをアップします。次のコマンドでファイルを開きます:

sudo vi /etc/ssh/sshd_config

次の行を見つけてコメントが解除されていることを確認し、次のように値を設定します:

PubkeyAuthentication yes PasswordAuthentication no PermitRootLogin no

コメントを解除すると、公開キー認証が許可され、パスワード認証が無効になります。 、root ユーザーとして直接ログインすることを禁止します。変更を加えた後、ファイルを保存して閉じます。

次に、SSH サービスを再起動して変更を適用します。

sudo systemctl restart sshd

ステップ 4: SSH ログインをテストする

これで、設定は完了です。次のコマンドを使用して、SSH ログインが成功したかどうかをテストできます。

ssh user@server_ip_address

「user」をユーザー名に置き換え、「server_ip_address」をサーバーの IP アドレスに置き換えます。システムは秘密キーを使用して認証を試みます。

すべてが正しく設定されていれば、パスワードを入力せずに CentOS サーバーに正常にログインできます。

追加のヒント:

- サーバーのセキュリティをさらに強化するには、パスフレーズを使用して秘密キーを保護します。これにより、たとえ秘密鍵が盗まれても認証を通過できなくなります。

- 秘密キー ファイルの権限が 600、つまり所有者のみが読み書きできるように設定されていることを確認してください。

- 複数のユーザーを認証するには、異なるキー ペアを使用します。

- セキュリティを強化するために、キー ペアを定期的に交換してください。

概要:

キー認証を使用すると、サーバーのセキュリティが大幅に向上し、悪意のあるログインやパスワードのブルート フォース クラッキングを防ぐことができます。この記事では、CentOS サーバーでより安全な SSH ログインを実装する方法を説明し、対応するコード例を示します。これらの手順に従うことで、サーバーのキー認証を簡単に設定し、システムを安全に保つことができます。

以上がキー認証を使用して CentOS サーバーでより安全な SSH ログインを実装する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1667

1667

14

14

1426

1426

52

52

1328

1328

25

25

1273

1273

29

29

1255

1255

24

24

![Windows 11 の Telnet 完全チュートリアル [インストール/有効化とトラブルシューティング]](https://img.php.cn/upload/article/000/000/164/168476253791019.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) Windows 11 の Telnet 完全チュートリアル [インストール/有効化とトラブルシューティング]

May 22, 2023 pm 09:35 PM

Windows 11 の Telnet 完全チュートリアル [インストール/有効化とトラブルシューティング]

May 22, 2023 pm 09:35 PM

<p>Telnet は「ターミナル ネットワーク」の略称です。これは、ユーザーが 1 台のコンピュータをローカル コンピュータに接続するために使用できるプロトコルです。 </p><p>ここで、ローカル コンピュータとは接続を開始するデバイスを指し、ローカル コンピュータに接続されているコンピュータをリモート コンピュータと呼びます。 </p><p>Telnet はクライアント/サーバー プリンシパルで実行され、時代遅れではありますが、2022 年現在でも多くの人に使用されています。多くの人はすでに Microsoft が提供する最新のオペレーティング システムである Windows 11 オペレーティング システムに切り替えています。 &

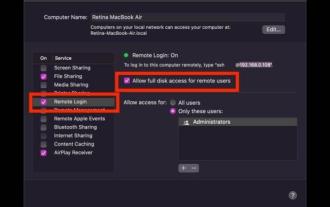

iPadからMacにSSH接続する方法

Apr 14, 2023 pm 12:22 PM

iPadからMacにSSH接続する方法

Apr 14, 2023 pm 12:22 PM

iPad から Mac に SSH 接続する方法 これは 2 部構成のチュートリアルです。まず、Mac で SSH サーバーを有効にし、次に ssh クライアント アプリを使用して iPad から接続します。 Mac で SSH サーバーを開始する リモート ログインと呼ばれる機能をオンにすることで、Mac で SSH サーバーを有効にできます。 Apple メニュー > システム環境設定 > 共有 > 「リモート ログイン」を有効にする に移動し、「リモート ユーザーにディスクへのフル アクセスを許可する」ボックスにチェックを入れます。 これで、Mac が SSH サーバーになり、iPad から接続するためのシェルが提供されます。知らせ

IP ブラックリストを使用して悪意のある IP アドレスが CentOS サーバーにアクセスするのをブロックする方法

Jul 05, 2023 am 11:30 AM

IP ブラックリストを使用して悪意のある IP アドレスが CentOS サーバーにアクセスするのをブロックする方法

Jul 05, 2023 am 11:30 AM

IP ブラックリストを使用して悪意のある IP アドレスから CentOS サーバーへのアクセスを防ぐ方法 インターネット上で運用されているサーバーは悪意のある IP アドレスからの攻撃に直面することが多く、これらの攻撃によりサーバーのパフォーマンスが低下したり、システムがクラッシュしたりする可能性があります。サーバーのセキュリティと安定性を保護するために、CentOS サーバーは、悪意のある IP アドレスからのアクセスをブロックする簡単かつ効果的な方法、つまり IP ブラックリストを使用します。 IP ブラックリストは、脅威または悪意があるとみなされる IP アドレスのリストです。サーバーがこれらの IP からデータを受信するとき

Python サーバー プログラミング: Paramiko を使用して SSH リモート操作を実装する

Jun 18, 2023 pm 01:10 PM

Python サーバー プログラミング: Paramiko を使用して SSH リモート操作を実装する

Jun 18, 2023 pm 01:10 PM

クラウド コンピューティングとモノのインターネットの発展に伴い、サーバーのリモート操作がますます重要になっています。 Python では、Paramiko モジュールを使用して SSH リモート操作を簡単に実装できます。この記事では、Paramiko の基本的な使い方と、Python で Paramiko を使用してサーバーをリモート管理する方法を紹介します。 Paramiko とは Paramiko は、SSH クライアントの接続と制御に使用できる SSHv1 および SSHv2 用の Python モジュールです。

Windows での OpenSSH: インストール、構成、および使用ガイド

Mar 08, 2024 am 09:31 AM

Windows での OpenSSH: インストール、構成、および使用ガイド

Mar 08, 2024 am 09:31 AM

ほとんどの Windows ユーザーにとって、使いやすいグラフィカル インターフェイスを提供するリモート デスクトップ プロトコル (RDP) は常にリモート管理の最初の選択肢となってきました。ただし、より詳細な制御が必要なシステム管理者にとっては、SSH の方がニーズに適している可能性があります。 SSH を介して、管理者はコマンド ラインを通じてリモート デバイスと対話できるため、管理作業がより効率的になります。 SSH の利点はセキュリティと柔軟性にあり、特に多数のデバイスを扱う場合や自動化されたタスクを実行する場合、管理者はリモート管理やメンテナンス作業を簡単に実行できます。したがって、使いやすさの点では RDP が優れていますが、システム管理者にとっては、パワーと制御の点では SSH の方が優れています。以前は、Windows ユーザーは借用する必要がありました

SSHベースのPythonを使用してMySQLデータベースにリモート接続する方法

May 27, 2023 pm 04:07 PM

SSHベースのPythonを使用してMySQLデータベースにリモート接続する方法

May 27, 2023 pm 04:07 PM

背景: リモート サーバーの Mysql データベースにアクセスする必要がある場合、Mysql データベースのセキュリティ期間中は、セキュリティ対策がローカル接続のみを許可するように設定されています (つまり、接続を使用するにはサーバーにログインする必要があります) )、他のリモート接続に直接アクセスできなくなり、対応するポートも変更されているため、ssh に基づいてデータベースに接続する必要があります。この方法でデータベースに接続することは、ssh 接続に基づく Navicat のインターフェイスと同じです。 Navicat はデータベース インストール サポート ライブラリに接続します。Mysql に接続する場合は、まず pymysqlpipinstallpymysql をインストールして、ssh ベースのライブラリ sshtunnelpipinstallsshtunnel# をインストールする必要があります。

ネットワーク侵入検知システム (NIDS) を使用して CentOS サーバーを保護する方法

Jul 05, 2023 pm 02:13 PM

ネットワーク侵入検知システム (NIDS) を使用して CentOS サーバーを保護する方法

Jul 05, 2023 pm 02:13 PM

ネットワーク侵入検知システム (NIDS) を使用して CentOS サーバーを保護する方法 はじめに: 最新のネットワーク環境では、サーバーのセキュリティが非常に重要です。攻撃者はさまざまな手段を使ってサーバーに侵入し、機密データを盗んだり、システムを侵害しようとします。サーバーのセキュリティを確保するために、ネットワーク侵入検知システム (NIDS) を使用して、潜在的な攻撃をリアルタイムで監視および検出できます。この記事では、CentOS サーバー上で NIDS を構成して使用し、サーバーを保護する方法を紹介します。ステップ 1: SN のインストールと構成

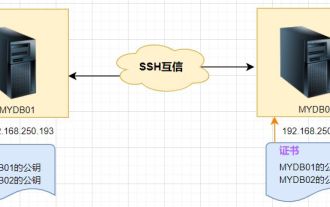

Linux SSH ログインの相互信頼構成

Feb 19, 2024 pm 07:48 PM

Linux SSH ログインの相互信頼構成

Feb 19, 2024 pm 07:48 PM

1. ssh 相互信頼の目的 1. SSH 相互信頼は、クラスターを構築するときに必要です。これは、別のノードでの操作を便利にするのに役立ちます。 2. scp リモートコピー操作を使用する場合、ターゲットサーバーのユーザー名とパスワードを入力する必要がありますが、このとき、Linux サーバー間に SSH 相互信頼を設定することで、複数のサーバー間で操作する場合にパスワードなしでログインできるようになります。 Linuxサーバー。 2. ssh 相互信頼構成の原理. つまり、サーバーが対象ホストの証明書を保存し、パスワードを入力しなくても自動的に認証が完了するようにします。 3. SSH 相互信頼の構成手順 1. 各ノードは、独自の公開鍵と秘密鍵のペアを生成します。 2. 公開鍵ファイルを相手に送信します。 3. 相互信頼構成が成功したかどうかを確認します。 4. ここで MYDB01 を使用して ssh 相互信頼を構成し、