CI/CD を使用して Flask ベースの侵入検知システムを AWS ECS にデプロイする

導入

この投稿では、AWS に侵入検知システムを導入するプロセスについて説明します

注: このプロジェクトは、アクティブな AWS アカウントがすでにあり、アカウントの認証情報 (アクセス キー) がコード エディターに設定されていることを前提としています。このプロジェクトでは、コンソールでいくらかのコストが発生します

プロジェクト概要

目的

このプロジェクトの目的は次のとおりです:

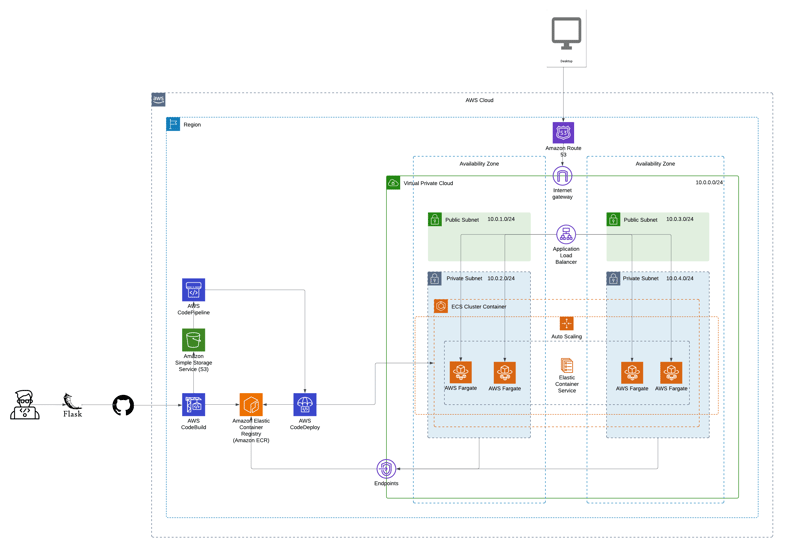

- Docker を使用してアプリケーションをコンテナ化します

- コンテナイメージを ECR にプッシュします

- VPC、2 つのプライベート サブネットと 2 つのパブリック サブネットを作成します

- ECR にアクセスするためのプライベート サブネットの VPC エンドポイントを作成します

- ECS サービスのパブリック サブネットに Application Load Balancer とターゲット グループをデプロイします

- ECS サービスのタスク定義を作成する

- プライベート サブネットに ECS クラスターと Fargate 起動タイプの ECS サービスを作成します。

- ルート 53 にホストゾーンを作成し、ALB の DNS 名を指すようにします

プロジェクトのアーキテクチャ

Docker を使用してアプリケーションをコンテナ化する

このセクションでは、このプロジェクトを最初から作成する手順を示します

ステップ 1: Flask アプリケーションを Docker 化する

Flask アプリをパッケージ化するために、プロジェクト ディレクトリに Dockerfile を作成します。

FROM python:3.12 #set the working dir WORKDIR /usr/src/app #copy the requirements and install dependencies COPY requirements.txt . RUN pip install --no-cache-dir -r requirements.txt # Copy all the files to the container COPY . . #Expose the port EXPOSE 5000 #run the app CMD ["gunicorn","-b","0.0.0.0:5000", "app:app"]

ステップ 2: Docker イメージをビルドしてテストする

Docker イメージをローカルで構築してテストし、意図したとおりに動作することを確認することが重要です

docker build -t image-name . docker run -p 5000:5000 image-name

Docker イメージを ECR にプッシュする

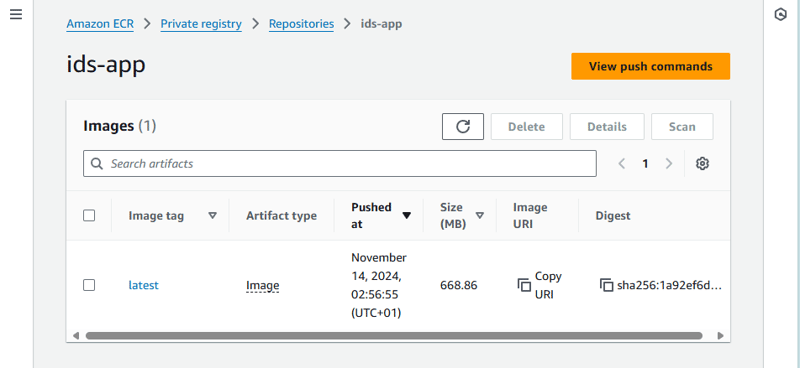

ステップ 1. Elastic Container Repository (ECR) を作成する

- AWS ECR コンソールに移動し、リポジトリを作成し、URI (例: 123456789012.dkr.ecr.region.amazonaws.com/repo-name) をメモします

- 注: ECR リポジトリにイメージをプッシュするコマンドを表示するには、ECR リポジトリを入力し、プッシュ コマンドの表示を選択します。ここで使用するコマンドです。

ステップ 2. ECR に対して Docker を認証する

次のコマンドを実行して、ECR で Docker を認証します (your-region と your-account-id を置き換えます):

aws ecr get-login-password --region your-region | docker login --username AWS --password-stdin your-account-id.dkr.ecr.your-region.amazonaws.com

ステップ 3. イメージにタグを付けてプッシュする

ECR リポジトリと一致するようにローカル Docker イメージにタグを付けて、プッシュします。

注: アカウントのそれぞれの地域とアカウント ID であることを確認してください

docker tag image-name:latest your-account-id.dkr.ecr.your-region.amazonaws.com/image-name:latest docker push your-account-id.dkr.ecr.your-region.amazonaws.com/image-name:latest

イメージが正常にプッシュされると、ECR リポジトリは次のようになります

VPC とそのサブネットを作成する

すべてのリソースがデプロイされるリージョンをメモしておきます

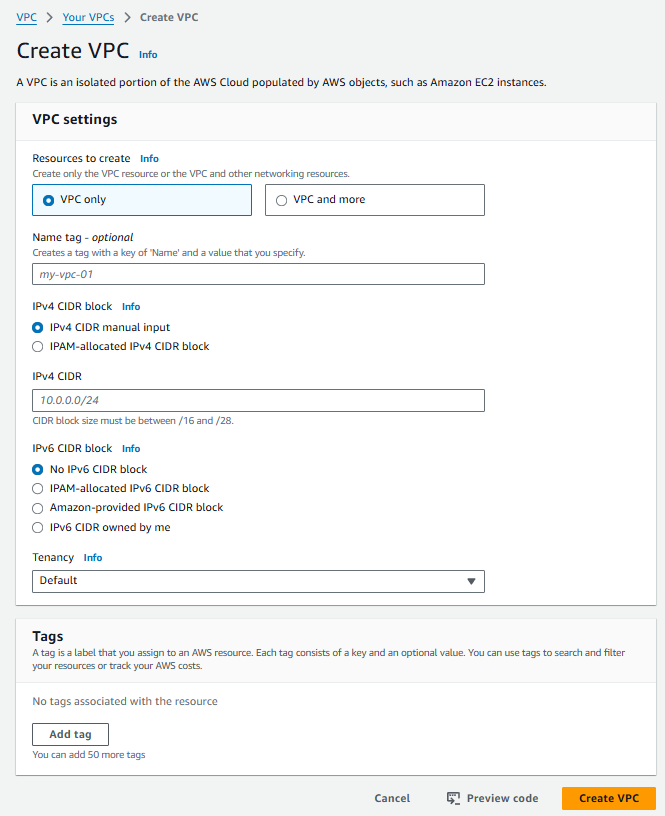

ステップ 1: 新しい VPC を作成する

- VPC コンソールに移動し、新しい VPC を作成します

- CIDR ブロックを指定します (例: 10.0.0.0/16)

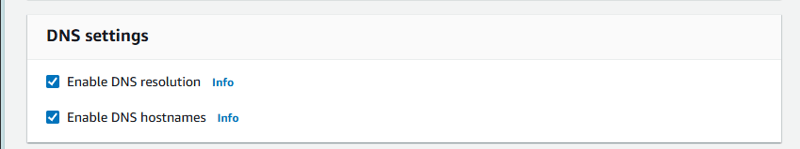

- 注: VPC を作成するときに、[DNS ホスト名を有効にする] 設定がオンになっていることを確認してください

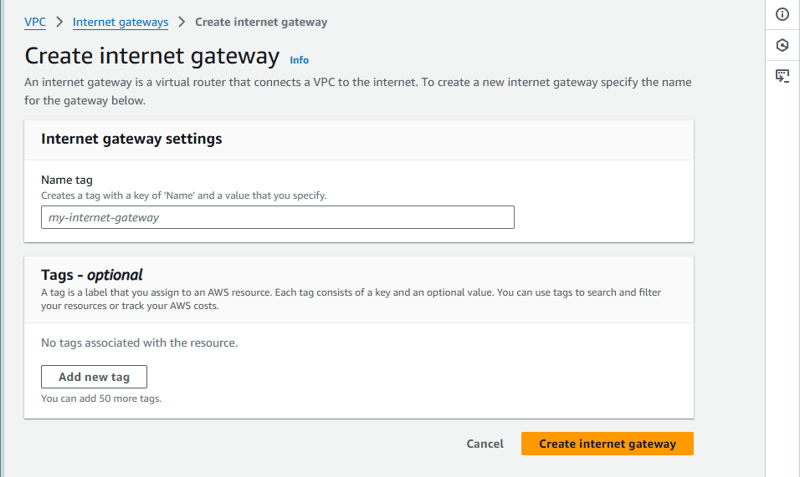

ステップ 2: VPC のインターネットゲートウェイ (IGW) を作成する

VPC コンソールで、[Intergate Gateway] タブを選択し、インターネット ゲートウェイを作成します。 IGW が作成されたら、それを VPC に接続します

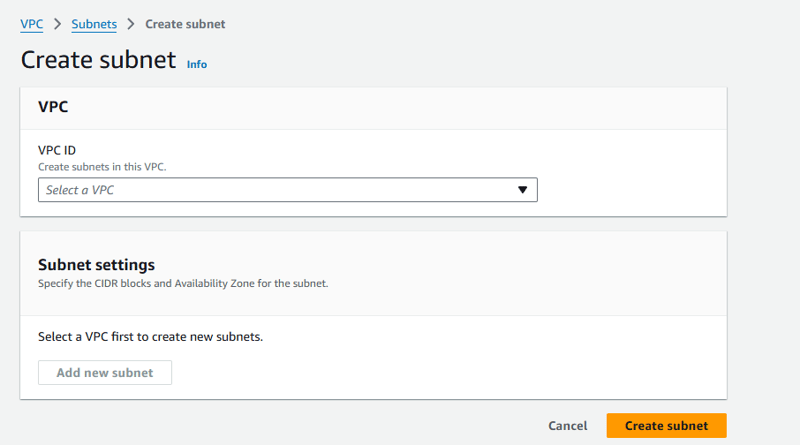

ステップ 3: サブネットの作成

- 1 つのアベイラビリティーゾーンに 2 つのサブネットを作成します (例: us-east-1)

- 異なるアベイラビリティーゾーン (AZ) に 2 つのサブネットの別のセットを作成します (例: us-east-2)

- 注: 各 AZ では、サブネットはそれぞれプライベート サブネットとパブリック サブネットとして機能します。

注: ECS クラスターはプライベート サブネットにデプロイされ、Application Load Balancer はパブリック サブネットに配置され、プライベート サブネットの ECS クラスターにアクセスします

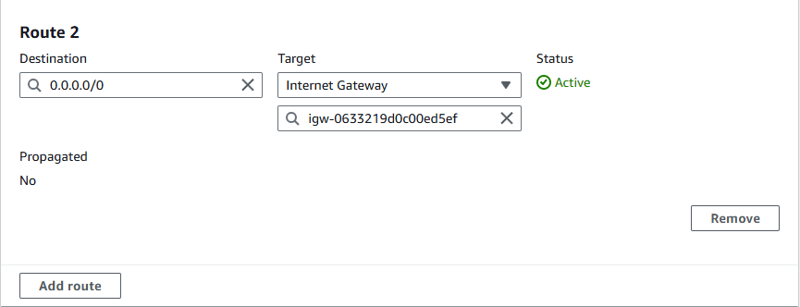

ステップ 4: ルート テーブルを更新する

- パブリック サブネットとプライベート サブネットのルート テーブルを作成し、ルート テーブルをパブリック サブネットとプライベート サブネットにそれぞれ関連付けます。 (使用中の VPC が両方に選択されていることを確認してください。)

- パブリック サブネット ルート テーブルの場合、すべての送信トラフィック 0.0.0.0/0 をインターネット ゲートウェイ経由で送信するようにルートに追加します。

- プライベート サブネットは、現時点では送信トラフィックをルーティングしません。

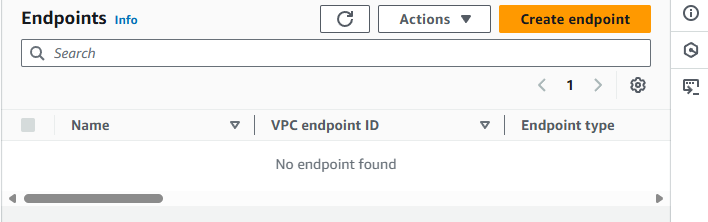

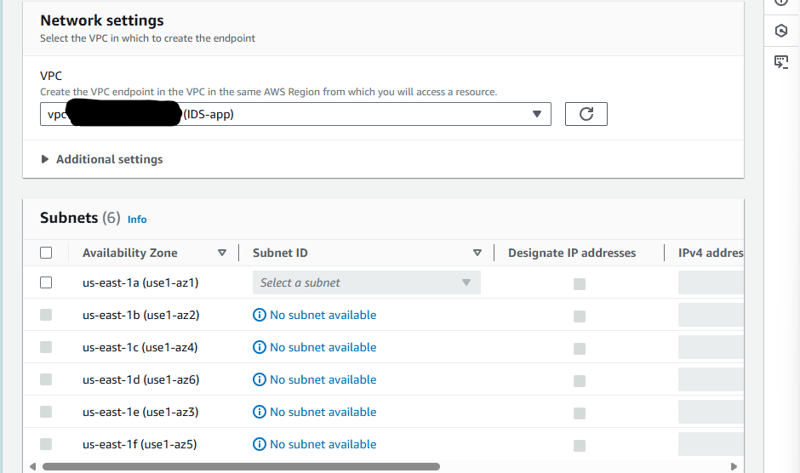

ECR の VPC エンドポイントを作成する

これにより、ECS クラスターが Elastic Container Registry (ECR) にアクセスできるようになります。

注: S3、ECR、DOCKER、CloudWatch 用に 4 つのエンドポイントが作成されます。

- 「エンドポイント」を選択し、「エンドポイントの作成」をクリックします。

- エンドポイントに名前を付け、services com.amazonaws.us-east-1.ecr.api で ECR API エンドポイントを検索します。

- 使用している VPC を選択すると、プライベート サブネットが存在するアベイラビリティ ゾーンが選択されるサブネット オプションが表示され、最後にプライベート サブネットとデフォルトのセキュリティ グループを選択します。

- デフォルトを選択し、ポリシーをそのままにして、VPC を作成します。

*ここで、docker com.amazonaws.us-east-1.ecr.dkr、CloudWatch ログ com.amazonaws.us-east-1.logs、および S3 com.amazonaws のサービスを変更して、残りのエンドポイントを作成します。それぞれ us-east-1.s3 を作成し、それらの変更に期待される他のすべてに従ってください。

- 注: S3 エンドポイントの場合は、ゲートウェイを選択します。これは S3 ゲートウェイ エンドポイントと呼ばれ、プライベート サブネット ルート テーブルに接続するように求められます。これにより、ルート テーブルにルートが作成されます。

Application Load Balancer とターゲット グループの作成

これは ALB であるため、非常に重要なステップです

トラフィックをプライベート ECS サービスにルーティングします。

まず、ALB のセキュリティ グループを作成する必要があります。

- 左側のセキュリティ グループに移動し、セキュリティ グループの作成を選択します。セキュリティに名前と説明を付けます。

- HTTP トラフィックと HTTPS トラフィックのポート範囲 80 とソース 0.0.0.0/0 に受信ルールを追加し、ポート範囲 443 とソース 0.0.0.0/24 に 2 番目のルールをそれぞれ追加します

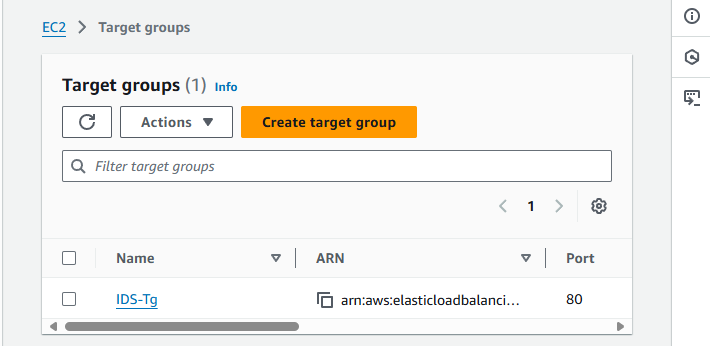

ステップ 1: ターゲット グループを作成する

- EC2 コンソールに移動し、左側の [負荷分散] でターゲット グループを選択します。

- 基本設定で IP アドレスを選択し、ターゲット グループに名前を付けます

- プロトコルとポートは HTTP:80 のままにします。

- ロードバランサーをデプロイする VPC を選択し、スクロールして「次へ」をクリックします。

- ここで、そこにある IP アドレスを削除します。すべての IP が自動的に追加されます。次に、公開したポート、Port:5000を指定し、ターゲットグループを作成します。

アプリケーションロードバランサーの作成

- EC2 コンソールの左側でロードバランサーを選択し、ロードバランサーの作成を選択します。

- [アプリケーション ロード バランサーの作成] を選択します。これはインターネットに接続されたロード バランサーになります。 ALB に名前を付けます。

- ネットワーク マッピング セクションで、作成された VPC と 2 つのアベイラビリティ ゾーン内のパブリック サブネットを選択します。

- 「リスナーとルーティング」セクションで、作成したターゲット グループを選択します。 ALB はポート 80 でリッスンし、ターゲット グループに転送します。

- ALB を作成します。

タスク定義の作成

ECS コンソールに移動し、タスク定義を選択します。

ステップ 1:

- タスク定義ファミリーに名前を付けます

- デフォルトのインフラストラクチャ要件はそのままにしておきますが、必要に応じて vCPU とメモリを変更できます。

ステップ 2: コンテナ 1 の場合

- 名前を付けてください

- ECR に移動し、このプロジェクトの前のセクションでプッシュした Docker イメージの URI をコピーし、作成中のタスク定義のコンテナ 1 セクションに戻って、それをコンテナのイメージ URI に貼り付けます。

- ポート マッピングでは、これを Docker コンテナで公開したポートである 5000 に設定し、名前を付けます。 注: ポート マッピングが公開された Docker ポートと同じであることが非常に重要です

環境変数を追加します

これは、このプロジェクトの CI/CD セクションで重要になります。ただし、今のところスキップされます。残りのセクションをスキップしてタスク定義を作成してください

Fargate クラスターとサービスを作成する

ECS サービスのセキュリティ グループの作成

- 左側のセキュリティ グループに移動し、セキュリティ グループの作成を選択します。セキュリティに名前と説明を付けます。

- ポート範囲 5000 に受信ルールを追加すると、ソースは Application Load Balancer セキュリティ グループになります。

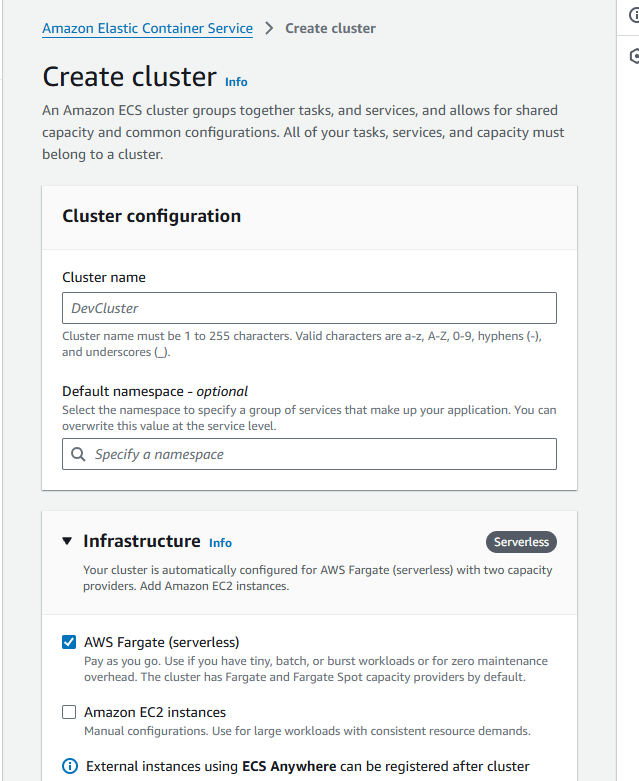

ステップ 1: クラスターの作成

- 「クラスター」タブに移動し、「クラスターの作成」を選択すると、クラスター構成ページが表示されます。クラスターに名前を付け、[インフラストラクチャ] タブで AWS Fargate(サーバーレス) のみが選択されていることを確認して、クラスターを作成します。

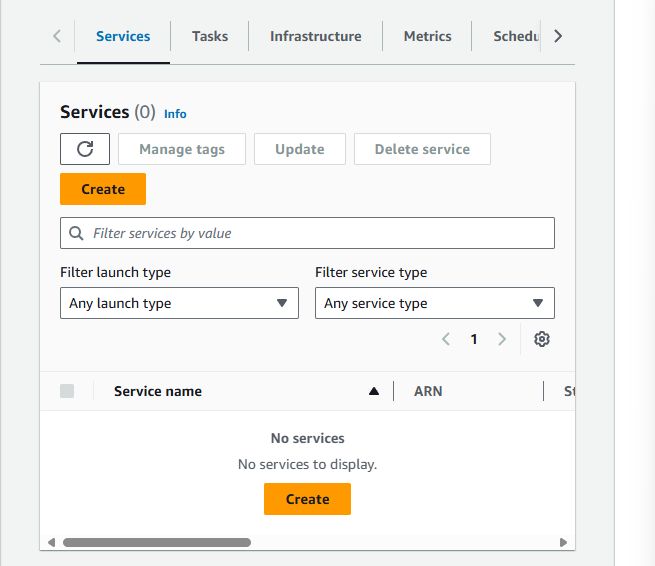

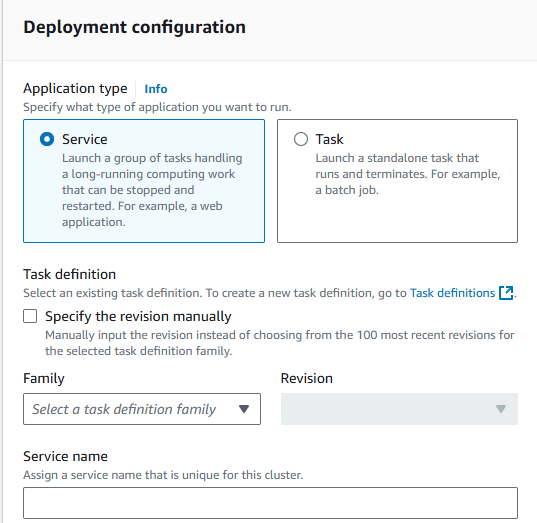

ステップ 2: サービスを作成する

- 作成したクラスターを選択し、サービスの下の作成をクリックします。

これにより、Fargate サービスの構成を指定する新しいページが表示されます。

- 「環境」セクションを過ぎてスクロールし、「デプロイメント構成」に移動します。ここで、タスク定義ファミリーを指定します。これにより、リビジョンも自動的に選択されます。

起動するタスクの希望の数を選択します。このプロジェクトでは 1 つで大丈夫です。

[ネットワーク] タブまでスクロールし、作成した VPC を選択し、プライベート サブネットを選択します

[ロード バランサー] セクションで、ロード バランサー タイプとして [Application Load Balancer] を選択し、[既存のロード バランサーを使用する] を選択します。これにより、前のセクションで作成した ALB が表示されます。それを選択してください。

スクロールするとわかります、リスナー。 [既存のリスナーを使用する] を選択し、そこにあるポート 80 リスナーを選択します。ターゲット グループの下でも同じことを行い、作成した既存のターゲット グループを選択します。

次はサービスの Auto Scaling です。これはオプションですが、定義されたメトリクスに基づいてアプリにスケールアウトする必要がある場合に適した追加です。これを有効にして、実行するタスクの最小数と最大数を指定します。次にスケーリングポリシーを追加します。このプロジェクトでは、ターゲット追跡ポリシーが ALBrequestCountPerTarget ECS サービス メトリクスとともに使用され、ターゲット値は 50、スケールアウトのクールダウン期間とスケールインのクールダウン期間は 60 秒です

サービスを作成します。

サービスが作成されると、必要な数のタスクが作成されます。

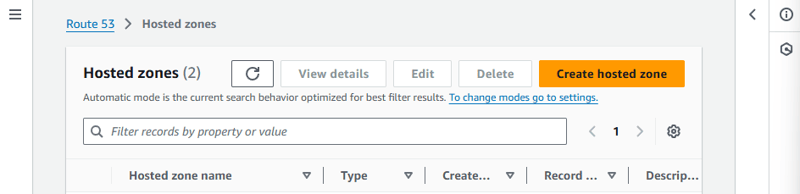

ルート 53 にホストゾーンを作成する

上記の手順に従った場合は、完全に機能する Web アプリが作成されているはずです。それにアクセスするには、ロード バランサーに移動し、DNS 名をコピーしてブラウザーに貼り付けます。しかし、それは面倒ですし、ベストプラクティスを活用することはできません。理想的には、ALB または CloudFront の前に Web アプリケーション ファイアウォールが存在する必要がありますが、簡単にするために Route 53 のみを使用します。

注: このセクションでは、AWS またはその他のプロバイダーにドメイン名が登録されている必要があります

ステップ 1: ホストされる場所を作成する

- Route 53 コンソールに移動します。

- 左側のタブで、「ホストゾーン」を選択します。これを持っているはずです。

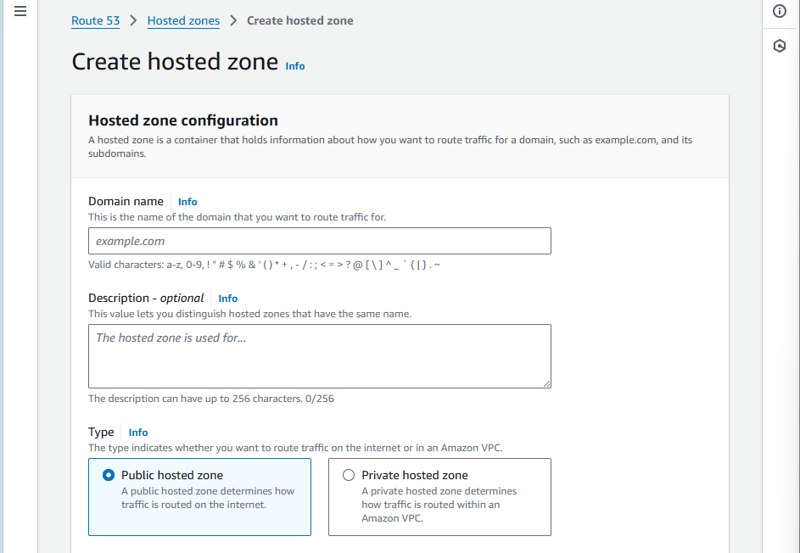

- ホストゾーンの作成を選択します

- ドメイン名を入力し、説明を入力します。タイプをパブリック ホスト ゾーンのままにし、ホスト ゾーンの作成を選択します。

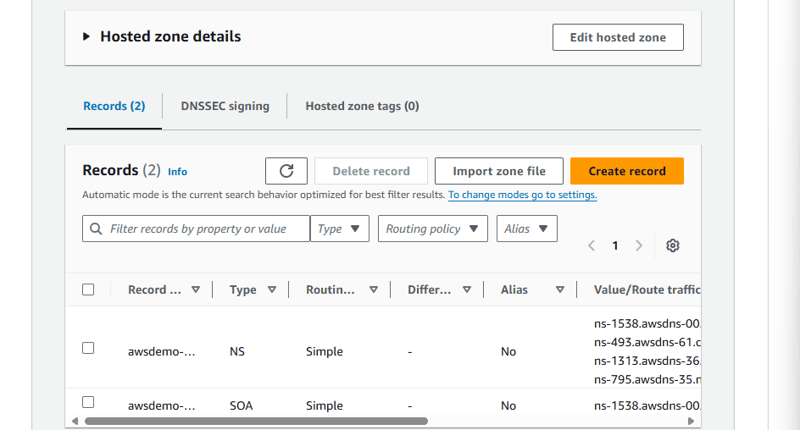

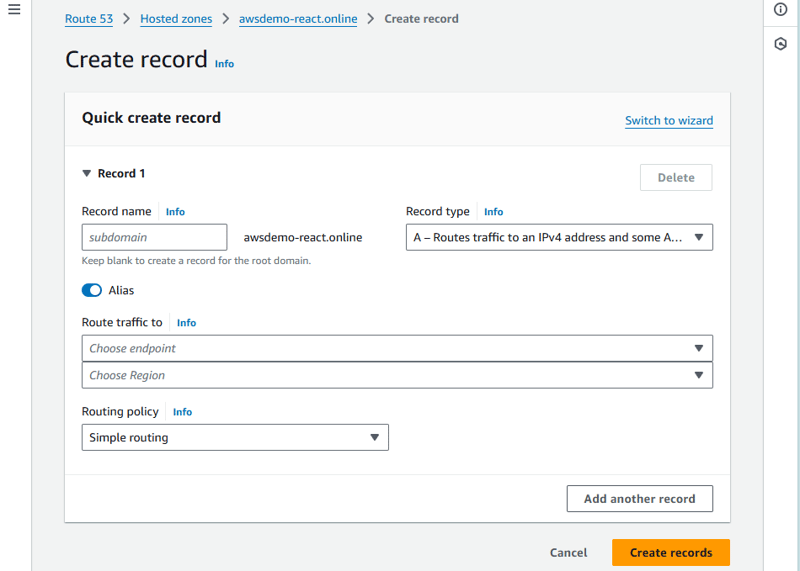

ステップ 2: ALB DNS 名をホストゾーンレコードに追加する

- ALB コンソールに移動し、DNS 名をコピーします。

- ホストゾーンに戻り、レコードの作成を選択します。

- 存在するデフォルトのレコード タイプは A レコードであり、これが使用されます。

- エイリアススイッチを切り替えます

- エンドポイントの選択で、アプリケーションと Classical Load Balancer へのエイリアスを選択します

- 次に、ロード バランサーを起動したリージョンを選択します。この場合は us-east-1 です。オン リージョンであることを確認してください。

- ドロップダウン メニューからロード バランサーを選択します。

- レコードを作成します。

これは、AWS にドメイン名があることを前提としています

おめでとう!!

T までの手順に従った場合は、ドメイン名を介してアクセスできる、完全に機能する Web アプリが作成されているはずです。

VPC、プライベートおよびパブリックのサブネット、VPC エンドポイント、ECS サービス、ECR、ターゲット グループ、セキュリティ グループ、およびアプリケーション ロード バランサーをすべて連携してこの Web を作成したため、これは非常にエキサイティングなプロジェクトでした。アプリ

以上がCI/CD を使用して Flask ベースの侵入検知システムを AWS ECS にデプロイするの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1664

1664

14

14

1423

1423

52

52

1321

1321

25

25

1269

1269

29

29

1249

1249

24

24

Python vs. C:比較されたアプリケーションとユースケース

Apr 12, 2025 am 12:01 AM

Python vs. C:比較されたアプリケーションとユースケース

Apr 12, 2025 am 12:01 AM

Pythonは、データサイエンス、Web開発、自動化タスクに適していますが、Cはシステムプログラミング、ゲーム開発、組み込みシステムに適しています。 Pythonは、そのシンプルさと強力なエコシステムで知られていますが、Cは高性能および基礎となる制御機能で知られています。

Python:ゲーム、GUIなど

Apr 13, 2025 am 12:14 AM

Python:ゲーム、GUIなど

Apr 13, 2025 am 12:14 AM

PythonはゲームとGUI開発に優れています。 1)ゲーム開発は、2Dゲームの作成に適した図面、オーディオ、その他の機能を提供し、Pygameを使用します。 2)GUI開発は、TKINTERまたはPYQTを選択できます。 TKINTERはシンプルで使いやすく、PYQTは豊富な機能を備えており、専門能力開発に適しています。

Python vs. C:曲線と使いやすさの学習

Apr 19, 2025 am 12:20 AM

Python vs. C:曲線と使いやすさの学習

Apr 19, 2025 am 12:20 AM

Pythonは学習と使用が簡単ですが、Cはより強力ですが複雑です。 1。Python構文は簡潔で初心者に適しています。動的なタイピングと自動メモリ管理により、使いやすくなりますが、ランタイムエラーを引き起こす可能性があります。 2.Cは、高性能アプリケーションに適した低レベルの制御と高度な機能を提供しますが、学習しきい値が高く、手動メモリとタイプの安全管理が必要です。

Pythonと時間:勉強時間を最大限に活用する

Apr 14, 2025 am 12:02 AM

Pythonと時間:勉強時間を最大限に活用する

Apr 14, 2025 am 12:02 AM

限られた時間でPythonの学習効率を最大化するには、PythonのDateTime、時間、およびスケジュールモジュールを使用できます。 1. DateTimeモジュールは、学習時間を記録および計画するために使用されます。 2。時間モジュールは、勉強と休息の時間を設定するのに役立ちます。 3.スケジュールモジュールは、毎週の学習タスクを自動的に配置します。

Python vs. C:パフォーマンスと効率の探索

Apr 18, 2025 am 12:20 AM

Python vs. C:パフォーマンスと効率の探索

Apr 18, 2025 am 12:20 AM

Pythonは開発効率でCよりも優れていますが、Cは実行パフォーマンスが高くなっています。 1。Pythonの簡潔な構文とリッチライブラリは、開発効率を向上させます。 2.Cのコンピレーションタイプの特性とハードウェア制御により、実行パフォーマンスが向上します。選択を行うときは、プロジェクトのニーズに基づいて開発速度と実行効率を比較検討する必要があります。

Python Standard Libraryの一部はどれですか:リストまたは配列はどれですか?

Apr 27, 2025 am 12:03 AM

Python Standard Libraryの一部はどれですか:リストまたは配列はどれですか?

Apr 27, 2025 am 12:03 AM

PythonListSarePartOfThestAndardarenot.liestareBuilting-in、versatile、forStoringCollectionsのpythonlistarepart。

Python:自動化、スクリプト、およびタスク管理

Apr 16, 2025 am 12:14 AM

Python:自動化、スクリプト、およびタスク管理

Apr 16, 2025 am 12:14 AM

Pythonは、自動化、スクリプト、およびタスク管理に優れています。 1)自動化:OSやShutilなどの標準ライブラリを介してファイルバックアップが実現されます。 2)スクリプトの書き込み:Psutilライブラリを使用してシステムリソースを監視します。 3)タスク管理:スケジュールライブラリを使用してタスクをスケジュールします。 Pythonの使いやすさと豊富なライブラリサポートにより、これらの分野で優先ツールになります。

Pythonの学習:2時間の毎日の研究で十分ですか?

Apr 18, 2025 am 12:22 AM

Pythonの学習:2時間の毎日の研究で十分ですか?

Apr 18, 2025 am 12:22 AM

Pythonを1日2時間学ぶだけで十分ですか?それはあなたの目標と学習方法に依存します。 1)明確な学習計画を策定し、2)適切な学習リソースと方法を選択します。3)実践的な実践とレビューとレビューと統合を練習および統合し、統合すると、この期間中にPythonの基本的な知識と高度な機能を徐々に習得できます。