base de données

base de données

tutoriel mysql

tutoriel mysql

Quels sont les points de connaissance de base des principes des bases de données ?

Quels sont les points de connaissance de base des principes des bases de données ?

Quels sont les points de connaissance de base des principes des bases de données ?

Les points de connaissance de base des principes de la base de données comprennent : 1. Cartographie à deux niveaux et indépendance physique et logique du système de base de données ; 2. La différence entre la redondance contrôlée et la redondance non contrôlée ; fichiers ou tableaux ; 4. Algèbre relationnelle 5. Paradigme de base de données, etc.

Plus de recommandations d'apprentissage gratuites connexes : tutoriel mysql (Vidéo)

Les points de connaissance de base des principes des bases de données incluent :

Accumulation de noms :

Base de données : un « entrepôt » qui stocke et fournit des données

Données : les objets de base stockés dans la base de données.

Système de gestion de base de données (SGBD) : couche de logiciel de gestion de données située entre l'utilisateur et le système d'exploitation.

Système de base de données : y compris base de données, SGBD, système d'application, administrateur de base de données (DBA)

Clé primaire : utilisée pour identifier de manière unique un enregistrement dans la table. Un attribut ou une collection d'attributs.

Clé étrangère : utilisée pour associer à une autre table. La clé étrangère est la clé primaire d'une autre table.

Super clé : une super clé peut distinguer de manière unique les attributs de tuples ou de collections d'attributs. 🎜>

clés (clés candidates) : les attributs redondants dans les super clés sont supprimés, et différents tuples peuvent toujours être distingués. Schéma : description d'une base de données, y compris la structure de la base de données, les types de données et les contraintes. Instance (Instance/État) : les données réelles stockées dans la base de données à un moment donné. (L'instance est la concrétisation et l'instanciation du schéma à un moment donné) Langage de manipulation de données (DML : Data Manipulation Language) : Ajouter, supprimer, modifier et interroger Langage de définition de données (DDL : Data Definition Language) ) : Définir, supprimer et modifier des objets dans la base de données Data Control Language (DCL : Data Control Language) : utilisé pour contrôler les autorisations des utilisateurs pour manipuler la base de données Data Model : L'abstraction des caractéristiques des données du monde réel est utilisée pour définir la manière dont les données sont organisées et quelle est la relation entre les données. Compatibilité syndicale : deux relations doivent avoir les mêmes attributs pour avoir la compatibilité syndicale. même champ pour chaque attribut Vue (VIEW) : Une vue est une table virtuelle, pas des données physiquement stockées. Il s'agit plutôt de données dérivées de tables sous-jacentes ou d'autres vues. Les mises à jour de la vue sont en fait traduites en mises à jour de la table de base réelle.Modèle de données :

Concept de base : une abstraction des caractéristiques des données du monde réel, utilisée pour définir la façon dont les données sont organisées et quelle est la relation entre les données. Niveau : 1. Modèle conceptuel (Conceptuel) : Modéliser les données et les informations du point de vue de l'utilisateur 2. Modèle logique / Mise en œuvre (Logique / Mise en œuvre) : Modèle hiérarchique. , modèle de réseau,Modèle relationnel

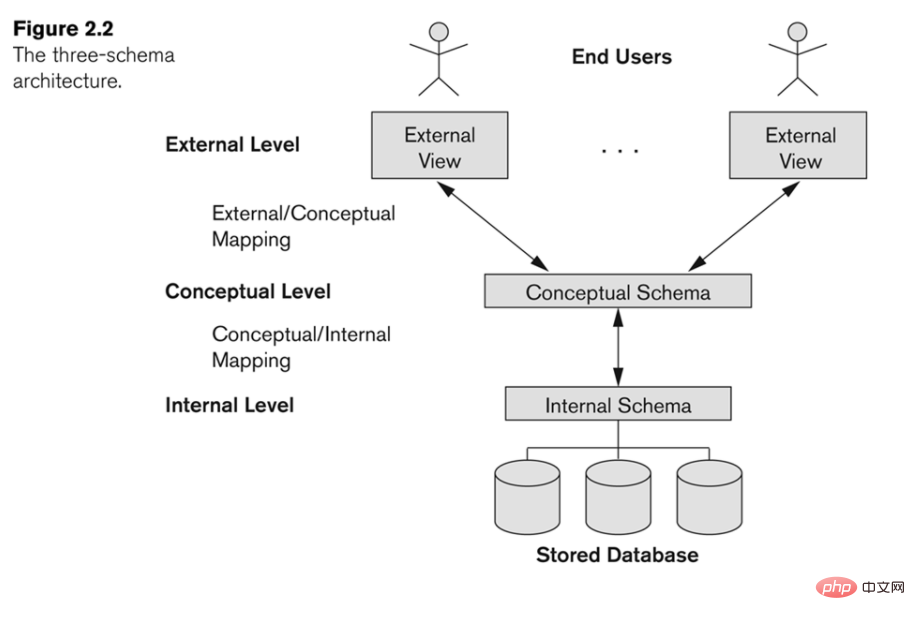

3. Modèle physique (Physique) : La méthode de stockage physique des données dans des produits SGBD spécifiquesBase de données Les trois niveaux structure du schéma du système :

la façon dont les données sont représentées à l'intérieur de la base de données

2. Schéma conceptuel : (Aussi appelé schéma global.) Parfois appelé « schéma ». Il s'agit d'unedescription de la structure logique et des caractéristiques de toutes les données de la base de données

3. Schéma externe (Schémas externess) : (également appelé sous-schéma ou schéma utilisateur. )Description de la structure logique et des caractéristiques des données locales que les utilisateurs de la base de données peuvent voir et utiliser

Cartographie à deux niveaux et indépendance physique et logique du système de base de données. :

Cartographie à deux niveaux : 1. Schéma conceptuel/cartographie de schéma interne2. Schéma externe/cartographie de schéma conceptuelPhysique. indépendance des données : Le mappage entre les schémas internes et les schémas conceptuels assure l'indépendance physique des données. Lorsque la structure physique des données change, seul le mappage entre le schéma interne et le schéma conceptuel doit être modifié. Indépendance logique des données : Le mappage entre le schéma conceptuel et le schéma externe offre une indépendance logique des données. Lorsque la structure logique globale des données change, seul le mappage entre chaque schéma externe et le schéma conceptuel doit être modifié pour garantir que l'application n'est pas affectée.Contraintes de données : contraintes d'intégrité

1. Contraintes de domaine : contraintes sur les plages de valeurs d'attribut 2. clé primaire, et chaque clé primaire doit être différente3 Contraintes non nulles : les valeurs d'attribut ne peuvent pas être NULL4.5. Contraintes d'intégrité référentielle : La clé étrangère peut prendre une valeur NULL, mais si la clé étrangère est la clé primaire d'une autre relation, elle ne peut pas être NULL.

6. Intégrité définie par l'utilisateur

Diverses opérations de données peuvent violer contraintes d'intégrité

Opérations d'insertion : contraintes de domaine, contraintes de clé, contraintes non nulles. , contraintes d'intégrité référentielle, contraintes d'intégrité référentielle

Opérations de suppression : contraintes d'intégrité référentielle

Opérations de mise à jour : contraintes de domaine, contraintes de clé, contraintes non nulles, contraintes d'intégrité d'entité, contraintes d'intégrité référentielle

Séquence d'exécution de l'instruction SQL :

1. La clause FROM rassemble les données de différentes sources de données

2. Clause WHERE Filtre les enregistrements en fonction de conditions spécifiées

<.>3. La clause GROUP BY divise les données en plusieurs groupes 4. Utilisez les fonctions d'agrégation pour les calculs 5. Utilisez le regroupement de filtres de la clause HAVING6. 🎜>7. Utilisez ORDER BY pour trier l'ensemble de résultats

Redondance contrôlée et La différence entre la redondance non contrôlée :La redondance de stockage de données non contrôlée entraînera ce qui suit problèmes :

1. Travail en double lors de la mise à jour des données

2. Gaspillage d'espace

3 Les données peuvent être incohérentes

Donc, idéalement, nous devrions concevoir une base de données sans redondance, mais nous devons parfois améliorer l'efficacité des requêtes, nous avons donc introduit la redondance contrôlée

Par exemple :

Nous stockons de manière redondante les noms des étudiants et les numéros de cours dans la table GRADE_REPORT, car nous devons les interroger en même temps lors de l'interrogation des scores. Nom de l'étudiant et numéro de cours.

La différence entre Relation et fichiers ou tables :La relation ressemble à une table bidimensionnelle

Relationnel Le domaine (la plage de valeurs du attribut) est un ensemble de valeurs atomiques (valeurs non divisibles)

Les tuples dans la relation doivent être différents

Algèbre relationnelle :Cinq opérations de base : union, différence, produit cartésien, sélection, projection

Interpréteur d'algèbre relationnelle : Interpréteur d'algèbre relationnelle (simulant l'algèbre relationnelle)

Jointure interne Types :

1 .Jointure équivalente

2. Jointure inégale

3. Jointure naturelle

Instruction SQL :Copie de la structure de la table (à l'exclusion). relations entre les tables)

SELECT * INTO COPY_DEPARTMENT FROM DEPARTMENT WHERE 1=0;

Logique des prédicats à trois valeurs :VRAI

2. FAUX3. INCONNU n'est déterminé comme étant vrai que si le résultat de la comparaison est VRAI, par exemple ( L'intersection de VRAI et INCONNU devient INCONNU, et ce tuple sera n'apparaît pas dans le résultat)Processus de base de conception du système d'application de base de données :

Phases de conception et de mise en œuvre de la base de données (processus de base de la conception de la base de données)

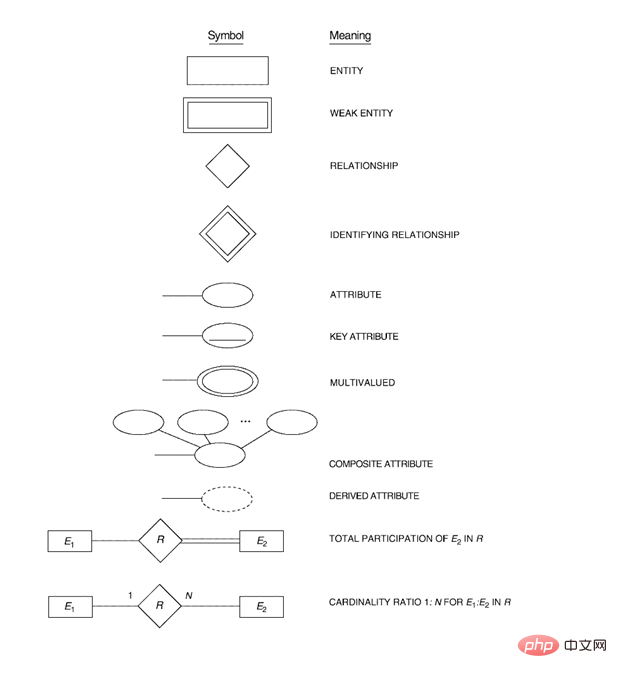

Phase 1 : Collecte et analyse des exigences (collecte et analyse des exigences) Phase 2 : Conception conceptuelle d'une base de données (conception de la structure conceptuelle) Phase 3 : Choix d'un SGBD (choisir le SGBD approprié) Phase 4 : Cartographie du modèle de données (conception de base de données logique) (conception de structure logique)Phase 5 : Conception de base de données physique (conception de structure physique) Phase 6 : Système de base de données Implémentation (implémentation de la base de données)Phase 7 : Exploitation et maintenance du système de base de données (exploitation et maintenance de la base de données)Explication du symbole du diagramme ER :

Étapes pour mapper le modèle ER dans un modèle logique :

Étapes pour mapper le modèle ER dans un modèle logique :

1. Cartographie des types d'entités forts

2. Cartographie des types d'entités faibles 3. Cartographie 1 : 1 type de relation binaire 4. Cartographie 1 : N type de relation binaire 5. Cartographie M : Association N-binaire 6. attributs multi-valeurs 7. Cartographie de l'association N-aireParadigme de base de données :

1NF (Première forme normale) : Si et seulement si tous les champs ne contiennent que des valeurs atomiques, c'est-à-dire que chaque composant est un élément de données irréductible, alors l'entité E est dite satisfaire la première forme normale

2NF (Second Normal Form) : Si et seulement si l'entité E satisfait à la première forme normale, et chaque attribut non-clé dépend entièrement de la clé primaire, il satisfait à la deuxième forme normale 3NF (Troisième Forme Normale) : Si et seulement si l'entité E est la première forme normale Quand elle est en deuxième forme normale (2NF) et il n'y a pas de dépendance transitive d'attribut non primaire dans E, il satisfait la troisième forme normaleCe qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Quand une analyse de table complète pourrait-elle être plus rapide que d'utiliser un index dans MySQL?

Apr 09, 2025 am 12:05 AM

Quand une analyse de table complète pourrait-elle être plus rapide que d'utiliser un index dans MySQL?

Apr 09, 2025 am 12:05 AM

La numérisation complète de la table peut être plus rapide dans MySQL que l'utilisation d'index. Les cas spécifiques comprennent: 1) le volume de données est petit; 2) Lorsque la requête renvoie une grande quantité de données; 3) Lorsque la colonne d'index n'est pas très sélective; 4) Lorsque la requête complexe. En analysant les plans de requête, en optimisant les index, en évitant le sur-index et en maintenant régulièrement des tables, vous pouvez faire les meilleurs choix dans les applications pratiques.

Expliquez les capacités de recherche en texte intégral InNODB.

Apr 02, 2025 pm 06:09 PM

Expliquez les capacités de recherche en texte intégral InNODB.

Apr 02, 2025 pm 06:09 PM

Les capacités de recherche en texte intégral d'InNODB sont très puissantes, ce qui peut considérablement améliorer l'efficacité de la requête de la base de données et la capacité de traiter de grandes quantités de données de texte. 1) INNODB implémente la recherche de texte intégral via l'indexation inversée, prenant en charge les requêtes de recherche de base et avancées. 2) Utilisez la correspondance et contre les mots clés pour rechercher, prendre en charge le mode booléen et la recherche de phrases. 3) Les méthodes d'optimisation incluent l'utilisation de la technologie de segmentation des mots, la reconstruction périodique des index et l'ajustement de la taille du cache pour améliorer les performances et la précision.

Puis-je installer mysql sur Windows 7

Apr 08, 2025 pm 03:21 PM

Puis-je installer mysql sur Windows 7

Apr 08, 2025 pm 03:21 PM

Oui, MySQL peut être installé sur Windows 7, et bien que Microsoft ait cessé de prendre en charge Windows 7, MySQL est toujours compatible avec lui. Cependant, les points suivants doivent être notés lors du processus d'installation: téléchargez le programme d'installation MySQL pour Windows. Sélectionnez la version appropriée de MySQL (communauté ou entreprise). Sélectionnez le répertoire d'installation et le jeu de caractères appropriés pendant le processus d'installation. Définissez le mot de passe de l'utilisateur racine et gardez-le correctement. Connectez-vous à la base de données pour les tests. Notez les problèmes de compatibilité et de sécurité sur Windows 7, et il est recommandé de passer à un système d'exploitation pris en charge.

Différence entre l'index cluster et l'index non cluster (index secondaire) dans InnODB.

Apr 02, 2025 pm 06:25 PM

Différence entre l'index cluster et l'index non cluster (index secondaire) dans InnODB.

Apr 02, 2025 pm 06:25 PM

La différence entre l'index cluster et l'index non cluster est: 1. Index en cluster stocke les lignes de données dans la structure d'index, ce qui convient à la requête par clé et plage primaire. 2. L'index non clumpant stocke les valeurs de clé d'index et les pointeurs vers les lignes de données, et convient aux requêtes de colonne de clés non primaires.

MySQL: Concepts simples pour l'apprentissage facile

Apr 10, 2025 am 09:29 AM

MySQL: Concepts simples pour l'apprentissage facile

Apr 10, 2025 am 09:29 AM

MySQL est un système de gestion de base de données relationnel open source. 1) Créez une base de données et des tables: utilisez les commandes CreateDatabase et CreateTable. 2) Opérations de base: insérer, mettre à jour, supprimer et sélectionner. 3) Opérations avancées: jointure, sous-requête et traitement des transactions. 4) Compétences de débogage: vérifiez la syntaxe, le type de données et les autorisations. 5) Suggestions d'optimisation: utilisez des index, évitez de sélectionner * et utilisez les transactions.

La relation entre l'utilisateur de MySQL et la base de données

Apr 08, 2025 pm 07:15 PM

La relation entre l'utilisateur de MySQL et la base de données

Apr 08, 2025 pm 07:15 PM

Dans la base de données MySQL, la relation entre l'utilisateur et la base de données est définie par les autorisations et les tables. L'utilisateur a un nom d'utilisateur et un mot de passe pour accéder à la base de données. Les autorisations sont accordées par la commande Grant, tandis que le tableau est créé par la commande Create Table. Pour établir une relation entre un utilisateur et une base de données, vous devez créer une base de données, créer un utilisateur, puis accorder des autorisations.

Mysql et Mariadb peuvent-ils coexister

Apr 08, 2025 pm 02:27 PM

Mysql et Mariadb peuvent-ils coexister

Apr 08, 2025 pm 02:27 PM

MySQL et MARIADB peuvent coexister, mais doivent être configurés avec prudence. La clé consiste à allouer différents numéros de port et répertoires de données à chaque base de données et ajuster les paramètres tels que l'allocation de mémoire et la taille du cache. La mise en commun de la connexion, la configuration des applications et les différences de version doivent également être prises en compte et doivent être soigneusement testées et planifiées pour éviter les pièges. L'exécution de deux bases de données simultanément peut entraîner des problèmes de performances dans les situations où les ressources sont limitées.

Expliquez différents types d'index MySQL (B-Tree, hachage, texte intégral, spatial).

Apr 02, 2025 pm 07:05 PM

Expliquez différents types d'index MySQL (B-Tree, hachage, texte intégral, spatial).

Apr 02, 2025 pm 07:05 PM

MySQL prend en charge quatre types d'index: B-Tree, hachage, texte intégral et spatial. 1. L'indice de tree B est adapté à la recherche de valeur égale, à la requête de plage et au tri. 2. L'indice de hachage convient aux recherches de valeur égale, mais ne prend pas en charge la requête et le tri des plages. 3. L'index de texte complet est utilisé pour la recherche en texte intégral et convient pour le traitement de grandes quantités de données de texte. 4. L'indice spatial est utilisé pour la requête de données géospatiaux et convient aux applications SIG.