TCP vs. UDP-Protokoll

TCP und UDP arbeiten auf der Transportschicht der Internet Protocol Suite und sind für die Erleichterung der Datenübertragung zwischen Geräten über ein Netzwerk verantwortlich.

TCP (Transmission Control Protocol) ist ein verbindungsorientiertes Protokoll, das einen zuverlässigen Kanal zwischen Sender und Empfänger aufbaut.

Es stellt sicher, dass alle Datenpakete genau und in der richtigen Reihenfolge übermittelt werden, was es ideal für Anwendungen macht, bei denen die Datenintegrität von entscheidender Bedeutung ist.

UDP (User Datagram Protocol) ist ein verbindungsloses Protokoll, das Daten sendet, ohne eine dedizierte End-to-End-Verbindung herzustellen.

Die Zustellung oder Reihenfolge von Datenpaketen wird nicht garantiert, was den Overhead reduziert und schnellere Übertragungsgeschwindigkeiten ermöglicht.

Dadurch eignet sich UDP für Anwendungen, bei denen Geschwindigkeit wichtiger ist als Zuverlässigkeit.

TCP und UDP verstehen

A. Transmission Control Protocol (TCP)

Verbindungsorientiertes Protokoll

TCP ist ein verbindungsorientiertes Protokoll, was bedeutet, dass eine formelle Verbindung zwischen Sender und Empfänger hergestellt werden muss, bevor eine Datenübertragung beginnt.

Dieser Einrichtungsvorgang wird als „Drei-Wege-Handshake“ bezeichnet.

Bei diesem Handshake tauschen Sender und Empfänger Synchronisations- (SYN) und Bestätigungspakete (ACK) aus, um sich auf anfängliche Sequenznummern und Fenstergrößen zu einigen.

Durch den Aufbau dieser Verbindung wird sichergestellt, dass beide Parteien zur Kommunikation bereit sind und ein zuverlässiger Kanal für den Datenaustausch bereitgestellt wird.

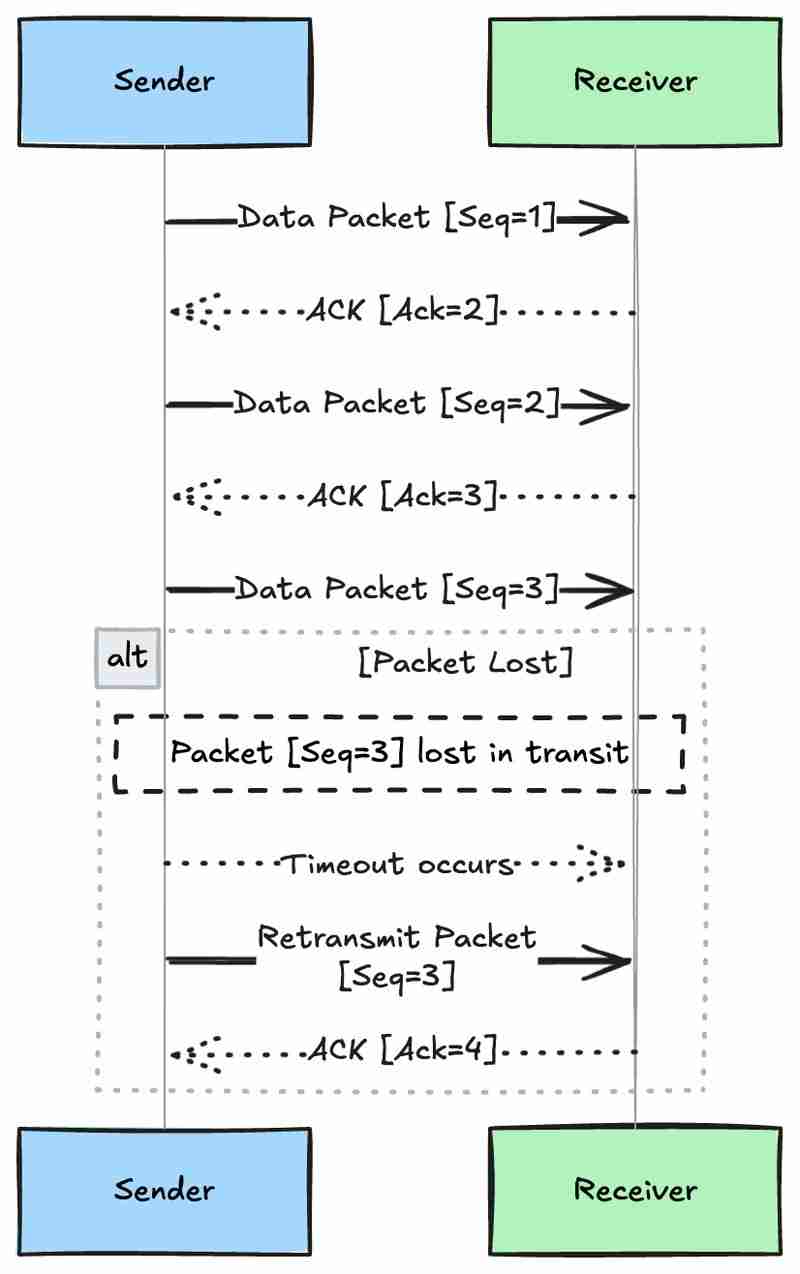

Zuverlässige Datenübertragung

Eine der Hauptstärken von TCP ist seine Fähigkeit, die zuverlässige Zustellung von Datenpaketen in der genauen Reihenfolge zu gewährleisten, in der sie gesendet wurden.

Dies wird durch Sequenzierungs- und Bestätigungsmechanismen erreicht:

- Sequenzierung:Jedem Datenbyte wird eine Sequenznummer zugewiesen.

Dadurch kann der Empfänger Pakete in der richtigen Reihenfolge wieder zusammensetzen, auch wenn sie aufgrund des Netzwerkroutings in der falschen Reihenfolge eintreffen.

- Bestätigungen: Der Empfänger sendet eine Bestätigung für die empfangenen Pakete zurück.

Wenn der Absender innerhalb eines bestimmten Zeitraums keine Bestätigung erhält, geht er davon aus, dass das Paket verloren gegangen ist, und überträgt es erneut.

Flusskontrolle und Überlastungskontrolle

TCP integriert Flusskontroll- und Überlastungskontrollalgorithmen, um die Datenübertragung effizient zu verwalten:

- Flusskontrolle: Dieser Mechanismus verhindert, dass der Sender den Empfänger zu schnell mit zu vielen Daten überhäuft.

TCP verwendet ein Sliding-Window-Protokoll, bei dem der Empfänger die Datenmenge angibt, die er gleichzeitig akzeptieren kann (die Fenstergröße).

Der Absender muss dieses Limit einhalten, um einen reibungslosen Datenfluss zu gewährleisten und einen Pufferüberlauf auf der Empfängerseite zu verhindern.

- Überlastungskontrolle: TCP überwacht die Netzwerkbedingungen, um Überlastungen im Netzwerk zu erkennen.

Es verwendet Algorithmen wie „Slow Start“, „Congestion Vermeidung“, „Fast Retransmit“ und „Fast Recovery“, um die Datenübertragungsrate anzupassen.

Wenn Paketverluste oder Verzögerungen erkannt werden – Anzeichen einer möglichen Überlastung – reduziert der Absender seine Übertragungsrate, um die Netzwerkbelastung zu verringern.

Umgekehrt erhöht TCP die Übertragungsrate schrittweise, um den Durchsatz zu optimieren, wenn das Netzwerk frei ist.

B. User Datagram Protocol (UDP)

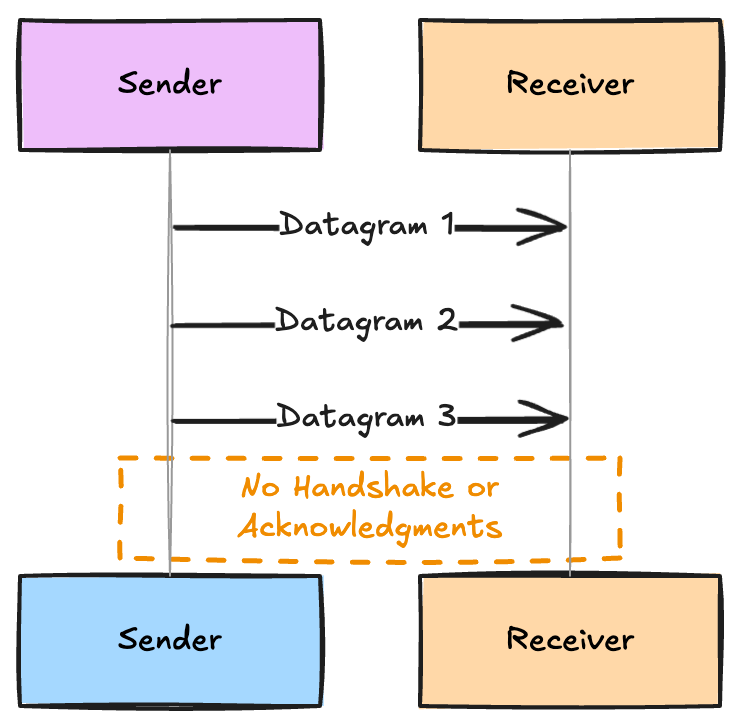

Verbindungsloses Protokoll

UDP ist ein verbindungsloses Protokoll, das heißt, es erfordert keine dedizierte Ende-zu-Ende-Verbindung, bevor Daten übertragen werden.

Im Gegensatz zu TCP, das eine Verbindung über einen Handshake-Prozess aufbaut, sendet UDP Datenpakete, sogenannte Datagramme, ohne vorherige Kommunikationseinrichtung direkt an den Empfänger.

Dieser fehlende Verbindungsaufbau verringert die anfängliche Verzögerung und ermöglicht den sofortigen Beginn der Datenübertragung.

Der Absender wartet nicht auf eine Bestätigung des Empfängers, was den Kommunikationsprozess unkompliziert und effizient macht.

Sendet Daten, ohne vorher eine Verbindung herzustellen

Sofortige Übertragung: Da kein Verbindungsaufbau erforderlich ist, können Daten gesendet werden, sobald sie bereit sind, was für zeitkritische Anwendungen von entscheidender Bedeutung ist.

Kein Handshake-Prozess: Eliminiert den Overhead, der mit dem Herstellen und Beenden von Verbindungen verbunden ist, und reduziert die Latenz.

Zustandslose Kommunikation: Jedes Datagramm ist unabhängig und enthält alle notwendigen Informationen für das Routing, was das Protokoll vereinfacht und den Ressourcenverbrauch auf Netzwerkgeräten reduziert.

Unzuverlässige, aber schnellere Datenübertragung

UDP bietet einen „unzuverlässigen“ Dienst, was im Netzwerkbegriff bedeutet:

Keine Garantie für die Paketzustellung: Datagramme können während der Übertragung verloren gehen, ohne dass der Absender benachrichtigt wird.

Keine Gewährleistung der Reihenfolge: Pakete kommen möglicherweise in der falschen Reihenfolge an, da UDP sie nicht neu anordnet.

Keine Fehlerkorrektur: Im Gegensatz zu TCP prüft UDP nicht auf Fehler und überträgt verlorene oder beschädigte Pakete nicht erneut.

Vorteile der Unzuverlässigkeit in bestimmten Kontexten

Reduzierter Overhead: Da die Paketzustellung nicht verfolgt und keine Bestätigungen verarbeitet werden, reduziert UDP die Menge zusätzlicher Daten, die über das Netzwerk gesendet werden.

Schnellere Übertragung: Sowohl vom Sender als auch vom Empfänger ist weniger Verarbeitung erforderlich, was einen höheren Durchsatz und eine geringere Latenz ermöglicht.

Kontrolle auf Anwendungsebene: Einige Anwendungen kümmern sich lieber selbst um Zuverlässigkeit und Fehlerkorrektur, anstatt sich auf das Transportprotokoll zu verlassen.

Geringer Overhead

Das minimalistische Design von UDP trägt zu seinem geringen Overhead bei:

Kleine Header-Größe: Der UDP-Header ist nur 8 Byte lang, verglichen mit dem 20-Byte-Header von TCP. Diese geringere Größe bedeutet, dass mit jedem Paket weniger Daten gesendet werden, wodurch Bandbreite gespart wird.

Vereinfachte Verarbeitung:Weniger Funktionen bedeuten weniger Rechenarbeit für Netzwerkgeräte und Endpunkte, was die Leistung verbessern kann, insbesondere unter hoher Last.

Effizienz in Hochleistungsanwendungen: Durch den reduzierten Overhead eignet sich UDP für Anwendungen, die große Datenmengen schnell senden müssen und einen gewissen Datenverlust tolerieren können.

Anwendungsbeispiele und praktische Anwendungen

A. Anwendungsfälle für TCP

1. Surfen im Internet (HTTP/HTTPS)

Erfordert eine zuverlässige Datenübertragung für die Seitendarstellung

Das Surfen im Internet hängt in hohem Maße von der genauen und vollständigen Übertragung von Daten ab, um Webseiten korrekt darzustellen.

HTTP- und HTTPS-Protokolle verwenden TCP, um sicherzustellen, dass alle Elemente einer Webseite – wie Text, Bilder und Skripte – zuverlässig und in der richtigen Reihenfolge übermittelt werden.

Die Fehlerprüfungs- und Bestätigungsfunktionen von TCP garantieren, dass fehlende oder beschädigte Pakete erneut übertragen werden, wodurch beschädigte Bilder oder unvollständige Inhalte verhindert werden, was für die Benutzererfahrung und Funktionalität von entscheidender Bedeutung ist.

2. E-Mail-Dienste (SMTP, IMAP)

Sorgt für die vollständige und geordnete Zustellung von Nachrichten

E-Mail-Protokolle wie SMTP (Simple Mail Transfer Protocol) und IMAP (Internet Message Access Protocol) verwenden TCP, um eine zuverlässige Übertragung von Nachrichten zu gewährleisten.

E-Mails enthalten oft wichtige Informationen und Anhänge, die unversehrt ankommen müssen.

TCP stellt sicher, dass alle Teile einer E-Mail in der richtigen Reihenfolge und ohne Fehler empfangen werden, wodurch die Integrität der Kommunikation gewahrt bleibt und Datenverlust verhindert wird, was für die persönliche und berufliche Korrespondenz von entscheidender Bedeutung ist.

B. Anwendungsfälle für UDP

1. Echtzeitkommunikation (VoIP, Videokonferenzen)

Geschwindigkeit hat Vorrang vor Zuverlässigkeit, um die Latenz zu reduzieren

Anwendungen wie Voice over IP (VoIP) und Videokonferenzen erfordern eine minimale Verzögerung, um eine reibungslose Kommunikation in Echtzeit zu ermöglichen.

UDP wird verwendet, weil es eine schnelle Datenübertragung ohne den Aufwand für den Aufbau einer Verbindung oder die Sicherstellung der Paketzustellung ermöglicht.

Obwohl UDP nicht garantiert, dass alle Pakete ankommen oder in Ordnung sind, kann der gelegentliche Verlust eines Datenpakets zu einem kurzen Fehler führen, hat aber keinen wesentlichen Einfluss auf die gesamte Konversation.

Die Priorität liegt auf der Reduzierung der Latenz, um einen natürlichen Kommunikationsfluss aufrechtzuerhalten.

3. Streaming-Dienste

Toleriert geringfügigen Datenverlust für kontinuierliche Wiedergabe

Streaming-Dienste wie Live-Video- oder Audio-Streaming verwenden UDP, um kontinuierlich Daten an Benutzer zu senden.

Der geringe Overhead des Protokolls ermöglicht einen stetigen Stream ohne die Verzögerungen, die mit der Fehlerprüfung und Neuübertragung verbunden sind.

Geringfügige Paketverluste können zu geringfügigen Qualitätsverlusten führen, sind für den Benutzer jedoch im Allgemeinen nicht wahrnehmbar.

Das Hauptziel besteht darin, Pufferungen und Unterbrechungen zu verhindern und ein unterbrechungsfreies Seh- oder Hörerlebnis zu gewährleisten.

UDP ermöglicht es dem Dienst, der kontinuierlichen Wiedergabe Vorrang vor perfekter Datengenauigkeit zu geben.

2. Online-Gaming

Erfordert schnelle Datenübertragung für Echtzeitinteraktion

Online-Gaming erfordert einen schnellen und kontinuierlichen Datenaustausch, um Spieleraktionen sofort wiederzugeben.

UDP wird bevorzugt, da es eine Kommunikation mit geringer Latenz ermöglicht, was für ein reaktionsfähiges Gameplay unerlässlich ist.

Spieler können Echtzeit-Interaktionen ohne spürbare Verzögerungen erleben.

Während einige Datenpakete verloren gehen können, kompensiert das Spiel dies normalerweise durch häufige Aktualisierung des Spielstatus, um ein nahtloses Erlebnis zu gewährleisten.

Der Schwerpunkt liegt eher auf Geschwindigkeit als auf absoluter Zuverlässigkeit, um das Gameplay flüssig zu halten.

Leistungsüberlegungen

Bei der Wahl zwischen TCP und UDP ist es wichtig zu berücksichtigen, wie sich die Eigenschaften der einzelnen Protokolle auf die Netzwerkleistung auswirken.

Zu den Schlüsselfaktoren gehören Latenz, Durchsatz, Zuverlässigkeit und wie sich diese auf die Funktionalität und das Benutzererlebnis der Anwendung auswirken.

Latenz und Durchsatz

1. TCP-Overhead

Bestätigungspakete und Handshakes können zu Verzögerungen führen

TCP ist auf Zuverlässigkeit und geordnete Datenbereitstellung ausgelegt, was zusätzlichen Overhead mit sich bringt:

- Drei-Wege-Handshake: Bevor die Datenübertragung beginnt, erfordert TCP, dass eine Verbindung über einen Drei-Wege-Handshake hergestellt wird.

Dieser Prozess beinhaltet den Austausch von SYN- (Synchronisierungs-) und ACK- (Bestätigungs-)Paketen, was zu einer anfänglichen Latenz führt.

- Bestätigungen und Neuübertragungen: Nach dem Verbindungsaufbau stellt TCP die Zuverlässigkeit sicher, indem es Bestätigungen für empfangene Pakete verlangt.

Wenn keine Bestätigungen empfangen werden, überträgt TCP die Daten erneut. Dies garantiert zwar die Zustellung, kann jedoch zu Verzögerungen führen, insbesondere in Netzwerken mit hoher Latenz oder über große Entfernungen.

- Flusskontrolle und Überlastungskontrolle: TCP passt die Datenübertragungsrate basierend auf den Netzwerkbedingungen an, um eine Überlastung zu verhindern.

Diese Mechanismen wirken sich zwar positiv auf die Netzwerkstabilität aus, können jedoch in Zeiten der Überlastung den Durchsatz verringern und so die Anwendungsleistung beeinträchtigen.

2. UDP-Effizienz

Reduzierter Overhead führt zu geringerer Latenz

Beim Design von UDP stehen Geschwindigkeit und Effizienz im Vordergrund:

Kein Verbindungsaufbau: UDP ist verbindungslos, sodass vor dem Senden von Daten kein Handshake erforderlich ist.

Das Fehlen einer Ersteinrichtung reduziert die Latenz und ermöglicht eine sofortige Datenübertragung.

Keine Bestätigungen: UDP wartet nicht auf Bestätigungen und überträgt verlorene Pakete nicht erneut, wodurch die mit diesen Prozessen in TCP verbundenen Verzögerungen vermieden werden.

Minimaler Protokoll-Overhead: Mit einer kleineren Header-Größe und weniger Protokollmechanismen reduziert UDP die Menge zusätzlicher Daten, die über das Netzwerk gesendet werden, erhöht den Durchsatz und verringert die Latenz.

B. Kompromiss zwischen Zuverlässigkeit und Geschwindigkeit

1. Bewerbungsvoraussetzungen

Bestimmen, ob Geschwindigkeit oder Zuverlässigkeit wichtig ist

Die Wahl zwischen TCP und UDP hängt von den spezifischen Anforderungen der Anwendung ab:

- Wenn Zuverlässigkeit entscheidend ist:Anwendungen wie Dateiübertragungen, Webbrowsing und E-Mail-Dienste erfordern eine vollständige und genaue Datenbereitstellung.

In diesen Fällen sind die Zuverlässigkeitsfunktionen von TCP unerlässlich, um die Datenintegrität und -ordnung sicherzustellen.

- Wenn Geschwindigkeit und niedrige Latenz entscheidend sind:Anwendungen wie Live-Video-Streaming, Online-Gaming und VoIP priorisieren die Datenbereitstellung in Echtzeit gegenüber perfekter Zuverlässigkeit.

Der geringe Overhead und die schnellere Übertragung machen UDP hier zur bevorzugten Wahl, auch wenn unterwegs einige Datenpakete verloren gehen.

2. Hybride Ansätze

Bei Bedarf werden beide Protokolle eingesetzt

In einigen Szenarien kann eine Kombination aus TCP und UDP die Leistung optimieren:

- Selektive Protokollverwendung: Eine Anwendung verwendet möglicherweise TCP für bestimmte Funktionen und UDP für andere.

Zum Beispiel könnte eine Videokonferenz-App UDP für Echtzeit-Audio- und Videostreams verwenden, um die Latenz zu minimieren, während TCP zum Senden von Textnachrichten oder Dateiübertragungen innerhalb der App verwendet wird, um eine zuverlässige Zustellung sicherzustellen.

- Benutzerdefinierte Zuverlässigkeitsmechanismen über UDP: Entwickler können ihre eigenen Fehlerprüfungs- und Neuübertragungsstrategien zusätzlich zu UDP implementieren.

Dieser Ansatz ermöglicht eine Kommunikation mit geringer Latenz und zusätzlicher Zuverlässigkeit bei Bedarf, die speziell auf die Anforderungen der Anwendung zugeschnitten ist.

- Parallele Verbindungen: Einige Anwendungen stellen gleichzeitig TCP- und UDP-Verbindungen her und nutzen dabei je nach Bedarf die Stärken der einzelnen Protokolle.

Auswirkungen auf die Sicherheit

Bei der Wahl zwischen TCP und UDP ist es wichtig, nicht nur Leistung und Zuverlässigkeit, sondern auch Auswirkungen auf die Sicherheit zu berücksichtigen.

Jedes Protokoll weist inhärente Schwachstellen auf, die von böswilligen Akteuren ausgenutzt werden können.

Das Verständnis dieser Schwachstellen und die Implementierung geeigneter Abhilfemaßnahmen ist für die Aufrechterhaltung der Netzwerksicherheit von entscheidender Bedeutung.

5 Sekunden lang nachgedacht

V. Auswirkungen auf die Sicherheit

Bei der Wahl zwischen TCP und UDP ist es wichtig, nicht nur Leistung und Zuverlässigkeit, sondern auch Auswirkungen auf die Sicherheit zu berücksichtigen. Jedes Protokoll weist inhärente Schwachstellen auf, die von böswilligen Akteuren ausgenutzt werden können. Das Verständnis dieser Schwachstellen und die Implementierung geeigneter Abwehrtechniken ist für die Aufrechterhaltung der Netzwerksicherheit von entscheidender Bedeutung.

A. Bedenken hinsichtlich der TCP-Sicherheit

1. Schwachstellen

Anfälligkeit für SYN-Flooding-Angriffe

Die verbindungsorientierte Natur von TCP erfordert einen Drei-Wege-Handshake (SYN, SYN-ACK, ACK), um eine Verbindung zwischen einem Client und einem Server herzustellen.

Bei einem SYN-Flooding-Angriff nutzt ein Angreifer diesen Mechanismus aus, indem er eine große Anzahl von SYN-Anfragen an den Server sendet, den Handshake jedoch nie abschließt.

Konkret der Angreifer:

Sendet zahlreiche SYN-Pakete mit gefälschten IP-Adressen.

Der Server antwortet mit SYN-ACK-Paketen und weist Ressourcen für jede halboffene Verbindung zu.

Da die endgültige ACK vom Client nie eintrifft, bleiben diese Verbindungen halb offen und verbrauchen den Speicher und die Rechenleistung des Servers.

Das Ergebnis ist, dass legitime Clients keine Verbindungen herstellen können, weil die Ressourcen des Servers überlastet sind, was zu einem Denial-of-Service (DoS)-Zustand führt.

2. Schadensbegrenzungstechniken

Implementierung von SYN-Cookies

SYN-Cookies sind eine serverseitige Technik zur Abwehr von SYN-Flooding-Angriffen, ohne dass zusätzliche Ressourcen für halboffene Verbindungen erforderlich sind. So funktionieren sie:

Wenn ein SYN-Paket empfangen wird, kodiert der Server den Status (z. B. die Sequenznummer und andere Verbindungsparameter) in das anfängliche Sequenznummernfeld (ISN) des SYN-ACK-Pakets, anstatt Ressourcen zuzuweisen.

Wenn der Client mit einem ACK-Paket antwortet (und den Handshake abschließt), kann der Server den ursprünglichen Verbindungsstatus anhand der ISN rekonstruieren und mit dem Verbindungsaufbau fortfahren.

Dieser Ansatz ermöglicht es dem Server, eine große Anzahl von SYN-Anfragen zu verarbeiten, ohne seine Ressourcen zu überlasten, da er nicht den Überblick über halboffene Verbindungen behalten muss.

Einsatz von Firewalls und Intrusion-Prevention-Systemen

Firewalls und Intrusion-Prevention-Systeme (IPS) können so konfiguriert werden, dass sie SYN-Flooding-Angriffe erkennen und abwehren:

Ratenbegrenzung: Durch die Begrenzung der Anzahl der SYN-Pakete von einer einzelnen IP-Adresse oder einem Subnetz können die Auswirkungen eines Angriffs verringert werden.

Schwellenwerte und Warnungen: Das Festlegen von Schwellenwerten für den normalen SYN-Verkehr und das Generieren von Warnungen bei Überschreitung hilft bei der Früherkennung.

Gefälschte IP-Adressen filtern: Ein- und Ausgangsfilterung implementieren, um Pakete mit gefälschten Quell-IP-Adressen zu blockieren.

Timeout-Anpassungen

Durch Anpassen des Timeout-Zeitraums für halboffene Verbindungen können Ressourcen schneller freigegeben werden:

Reduzierung des SYN-RECEIVED-Timeouts: Verkürzung der Zeit, die der Server auf die letzte Bestätigung wartet, bevor er die halboffene Verbindung trennt.

B. UDP-Sicherheitsbedenken

1. Schwachstellen

Anfällig für Amplification-Angriffe wie DNS-Amplification

Die verbindungslose Natur von UDP und die mangelnde Validierung machen es anfällig für Verstärkungsangriffe, bei denen ein Angreifer das an ein Ziel gerichtete Datenverkehrsvolumen verstärken kann, was zu einem verteilten Denial-of-Service (DDoS) führt. Bei einem DNS-Amplification-Angriff:

- Der Angreifer sendet kleine DNS-Abfrageanfragen mit einer gefälschten Quell-IP-Adresse (der IP des Opfers), um DNS-Resolver zu öffnen.

- Die DNS-Server antworten mit größeren DNS-Antworten auf die IP-Adresse des Opfers.

- Der Verstärkungsfaktor kann erheblich sein, da die Antwort viel größer ist als die Anfrage.

Ähnliche Verstärkungsangriffe können andere UDP-basierte Dienste wie NTP (Network Time Protocol) und SSDP (Simple Service Discovery Protocol) ausnutzen.

2. Schadensbegrenzungstechniken

Ratenbegrenzung

Durch die Implementierung einer Ratenbegrenzung wird der Verkehrsfluss zum und vom Netzwerk gesteuert:

- Eingehende Anfragen begrenzen: Schwellenwerte für die Anzahl der Anfragen pro Sekunde festlegen, auf die ein Server von einer einzelnen IP oder einem Subnetz antwortet.

- Begrenzung ausgehender Antworten: Beschränkung der Rate, mit der der Server Antworten sendet, um zu verhindern, dass er als Verstärker verwendet wird.

Robuste Filtermechanismen

Einsatz fortschrittlicher Filtertechniken, um böswilligen Datenverkehr zu blockieren:

- Eingangs- und Ausgangsfilterung: Blockieren von Paketen mit gefälschten IP-Adressen am Netzwerkrand, um zu verhindern, dass sie das Netzwerk betreten oder verlassen.

- Application-Layer Gateways: Verwendung von Proxys oder Gateways, die Anwendungsschichtdaten prüfen und validieren können, bevor sie weitergeleitet werden.

- Protokollkonformitätsprüfungen: Sicherstellen, dass eingehende Anfragen dem erwarteten Protokollverhalten entsprechen, und Verwerfen fehlerhafter oder verdächtiger Pakete. Deaktivieren ungenutzter UDP-Dienste

Reduzierung der Angriffsfläche durch Deaktivierung nicht genutzter UDP-Dienste:

Schließen nicht benötigter Ports:Beenden von Diensten, die auf UDP-Ports laufen, die nicht unbedingt erforderlich sind.

Sicherung offener Dienste: Für notwendige Dienste Implementierung von Authentifizierungs- und Zugriffskontrollen, um Missbrauch zu verhindern.

Verwendung von DNSSEC und Response Rate Limiting (RRL)

Für DNS-Server:

DNSSEC (Domain Name System Security Extensions): Fügt DNS-Antworten Authentifizierung hinzu und verringert so die Wirksamkeit von Spoofing-Angriffen.

Begrenzung der Antwortrate: Konfigurieren von DNS-Servern zur Begrenzung der Antwortrate, um die Teilnahme an Amplification-Angriffen zu verhindern.

Das obige ist der detaillierte Inhalt vonTCP vs. UDP-Protokoll. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1662

1662

14

14

1419

1419

52

52

1312

1312

25

25

1262

1262

29

29

1235

1235

24

24

Entmystifizieren JavaScript: Was es tut und warum es wichtig ist

Apr 09, 2025 am 12:07 AM

Entmystifizieren JavaScript: Was es tut und warum es wichtig ist

Apr 09, 2025 am 12:07 AM

JavaScript ist der Eckpfeiler der modernen Webentwicklung. Zu den Hauptfunktionen gehören eine ereignisorientierte Programmierung, die Erzeugung der dynamischen Inhalte und die asynchrone Programmierung. 1) Ereignisgesteuerte Programmierung ermöglicht es Webseiten, sich dynamisch entsprechend den Benutzeroperationen zu ändern. 2) Die dynamische Inhaltsgenerierung ermöglicht die Anpassung der Seiteninhalte gemäß den Bedingungen. 3) Asynchrone Programmierung stellt sicher, dass die Benutzeroberfläche nicht blockiert ist. JavaScript wird häufig in der Webinteraktion, der einseitigen Anwendung und der serverseitigen Entwicklung verwendet, wodurch die Flexibilität der Benutzererfahrung und die plattformübergreifende Entwicklung erheblich verbessert wird.

Die Entwicklung von JavaScript: Aktuelle Trends und Zukunftsaussichten

Apr 10, 2025 am 09:33 AM

Die Entwicklung von JavaScript: Aktuelle Trends und Zukunftsaussichten

Apr 10, 2025 am 09:33 AM

Zu den neuesten Trends im JavaScript gehören der Aufstieg von Typenkripten, die Popularität moderner Frameworks und Bibliotheken und die Anwendung der WebAssembly. Zukunftsaussichten umfassen leistungsfähigere Typsysteme, die Entwicklung des serverseitigen JavaScript, die Erweiterung der künstlichen Intelligenz und des maschinellen Lernens sowie das Potenzial von IoT und Edge Computing.

JavaScript -Engines: Implementierungen vergleichen

Apr 13, 2025 am 12:05 AM

JavaScript -Engines: Implementierungen vergleichen

Apr 13, 2025 am 12:05 AM

Unterschiedliche JavaScript -Motoren haben unterschiedliche Auswirkungen beim Analysieren und Ausführen von JavaScript -Code, da sich die Implementierungsprinzipien und Optimierungsstrategien jeder Engine unterscheiden. 1. Lexikalanalyse: Quellcode in die lexikalische Einheit umwandeln. 2. Grammatikanalyse: Erzeugen Sie einen abstrakten Syntaxbaum. 3. Optimierung und Kompilierung: Generieren Sie den Maschinencode über den JIT -Compiler. 4. Führen Sie aus: Führen Sie den Maschinencode aus. V8 Engine optimiert durch sofortige Kompilierung und versteckte Klasse.

JavaScript: Erforschung der Vielseitigkeit einer Websprache

Apr 11, 2025 am 12:01 AM

JavaScript: Erforschung der Vielseitigkeit einer Websprache

Apr 11, 2025 am 12:01 AM

JavaScript ist die Kernsprache der modernen Webentwicklung und wird für seine Vielfalt und Flexibilität häufig verwendet. 1) Front-End-Entwicklung: Erstellen Sie dynamische Webseiten und einseitige Anwendungen durch DOM-Operationen und moderne Rahmenbedingungen (wie React, Vue.js, Angular). 2) Serverseitige Entwicklung: Node.js verwendet ein nicht blockierendes E/A-Modell, um hohe Parallelitäts- und Echtzeitanwendungen zu verarbeiten. 3) Entwicklung von Mobil- und Desktop-Anwendungen: Die plattformübergreifende Entwicklung wird durch reaktnative und elektronen zur Verbesserung der Entwicklungseffizienz realisiert.

Python vs. JavaScript: Die Lernkurve und Benutzerfreundlichkeit

Apr 16, 2025 am 12:12 AM

Python vs. JavaScript: Die Lernkurve und Benutzerfreundlichkeit

Apr 16, 2025 am 12:12 AM

Python eignet sich besser für Anfänger mit einer reibungslosen Lernkurve und einer kurzen Syntax. JavaScript ist für die Front-End-Entwicklung mit einer steilen Lernkurve und einer flexiblen Syntax geeignet. 1. Python-Syntax ist intuitiv und für die Entwicklung von Datenwissenschaften und Back-End-Entwicklung geeignet. 2. JavaScript ist flexibel und in Front-End- und serverseitiger Programmierung weit verbreitet.

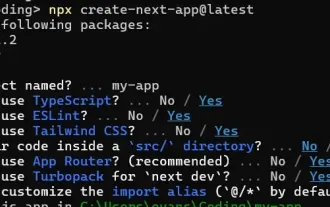

So erstellen Sie eine SaaS-Anwendung mit mehreren Mietern mit Next.js (Frontend Integration)

Apr 11, 2025 am 08:22 AM

So erstellen Sie eine SaaS-Anwendung mit mehreren Mietern mit Next.js (Frontend Integration)

Apr 11, 2025 am 08:22 AM

Dieser Artikel zeigt die Frontend -Integration mit einem Backend, das durch die Genehmigung gesichert ist und eine funktionale edtech SaaS -Anwendung unter Verwendung von Next.js. erstellt. Die Frontend erfasst Benutzerberechtigungen zur Steuerung der UI-Sichtbarkeit und stellt sicher, dass API-Anfragen die Rollenbasis einhalten

Von C/C nach JavaScript: Wie alles funktioniert

Apr 14, 2025 am 12:05 AM

Von C/C nach JavaScript: Wie alles funktioniert

Apr 14, 2025 am 12:05 AM

Die Verschiebung von C/C zu JavaScript erfordert die Anpassung an dynamische Typisierung, Müllsammlung und asynchrone Programmierung. 1) C/C ist eine statisch typisierte Sprache, die eine manuelle Speicherverwaltung erfordert, während JavaScript dynamisch eingegeben und die Müllsammlung automatisch verarbeitet wird. 2) C/C muss in den Maschinencode kompiliert werden, während JavaScript eine interpretierte Sprache ist. 3) JavaScript führt Konzepte wie Verschlüsse, Prototypketten und Versprechen ein, die die Flexibilität und asynchrone Programmierfunktionen verbessern.

Erstellen einer SaaS-Anwendung mit mehreren Mietern mit Next.js (Backend Integration)

Apr 11, 2025 am 08:23 AM

Erstellen einer SaaS-Anwendung mit mehreren Mietern mit Next.js (Backend Integration)

Apr 11, 2025 am 08:23 AM

Ich habe eine funktionale SaaS-Anwendung mit mehreren Mandanten (eine EdTech-App) mit Ihrem täglichen Tech-Tool erstellt und Sie können dasselbe tun. Was ist eine SaaS-Anwendung mit mehreren Mietern? Mit Multi-Tenant-SaaS-Anwendungen können Sie mehrere Kunden aus einem Sing bedienen